Útoky Na Kryptosystémy

V současné době, a to nejen podnikání, ale téměř všechny aspekty lidského života jsou poháněny informace. Proto se stalo nezbytným chránit užitečné informace před škodlivými činnostmi, jako jsou útoky. Zvažme typy útoků, kterým jsou informace obvykle vystaveny.

útoky jsou obvykle kategorizovány na základě akce provedené útočníkem. Útok tak může být pasivní nebo aktivní.

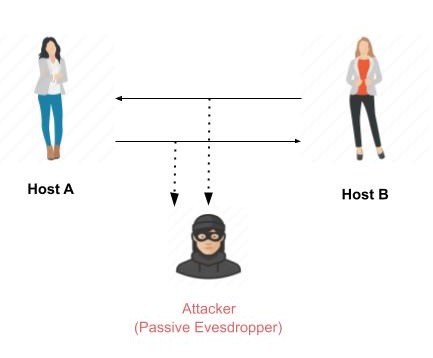

pasivní útoky

hlavním cílem pasivního útoku je získat neoprávněný přístup k informacím. Například akce, jako je zachycení a odposlech na komunikačním kanálu, lze považovat za pasivní útok.

tyto akce jsou pasivní povahy, protože neovlivňují informace ani nenarušují komunikační kanál. Pasivní útok je často považován za krádež informací. Jediný rozdíl v krádeži fyzického zboží a krádeži informací spočívá v tom, že krádež dat stále ponechává vlastníka v držení těchto údajů. Pasivní informační útok je tedy nebezpečnější než krádež zboží, protože krádež informací může zůstat bez povšimnutí vlastníkem.

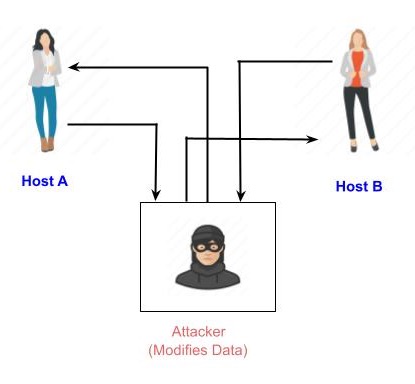

aktivní útoky

aktivní útok zahrnuje změnu informací nějakým způsobem provedením nějakého procesu na informacích. Například,

-

neoprávněným způsobem modifikovat informace.

-

zahájení neúmyslného nebo neoprávněného přenosu informací.

-

Změna autentizačních údajů, jako je název původce nebo časové razítko spojené s informacemi

-

neoprávněné vymazání dat.

-

odmítnutí přístupu k informacím legitimním uživatelům (odmítnutí služby).

kryptografie poskytuje mnoho nástrojů a technik pro implementaci kryptosystémů schopných zabránit většině výše popsaných útoků.

Předpoklady Útočníka

podívejme se, převažující prostředí kolem kryptosystémy následuje typy útoků zaměstnán rozbít tyto systémy −

Prostředí kolem šifrovacího systému

Při zvažování možných útoků na šifrovacího systému, je nutné znát kryptosystémy prostředí. Předpoklady a znalosti útočníka o životním prostředí rozhodují o jeho schopnostech.

v kryptografii jsou učiněny následující tři předpoklady o bezpečnostním prostředí a schopnostech útočníka.

Podrobnosti o Šifrovací Schéma

návrh šifrovacího systému je založen na následující dva kryptografické algoritmy−

-

Veřejné Algoritmy − S touto možností, všechny detaily algoritmu jsou ve veřejné doméně, známý všem.

-

Proprietární algoritmy − podrobnosti algoritmu jsou známy pouze systém designéry a uživatele.

v případě proprietárních algoritmů je bezpečnost zajištěna nejasností. Soukromé algoritmy nemusí být nejsilnějšími algoritmy, protože jsou vyvíjeny interně a nemusí být rozsáhle zkoumány na slabost.

Zadruhé umožňují komunikaci pouze mezi uzavřenou skupinou. Proto nejsou vhodné pro moderní komunikaci, kde lidé komunikují s velkým počtem známých nebo neznámých entit. Také podle kerckhoffova principu je algoritmus upřednostňován, aby byl veřejný se silou šifrování ležícího v klíči.

prvním předpokladem o bezpečnostním prostředí je tedy to, že šifrovací algoritmus je útočníkovi znám.

Dostupnost Ciphertext

víme, že jakmile prostý text je zašifrovaný, to je kladen na nezabezpečený veřejný kanál (říkají e-mail) pro přenos. Útočník tedy může samozřejmě předpokládat, že má přístup k šifrovanému textu generovanému kryptosystémem.

dostupnost prostého textu a šifrovaného textu

tento předpoklad není tak zřejmý jako ostatní. Mohou však nastat situace, kdy útočník může mít přístup k prostému textu a odpovídajícímu šifrovanému textu. Některé takové možné okolnosti jsou−

-

útočník ovlivňuje odesílatele převést prostý text podle svého výběru a získá šifrovaný text.

-

příjemce může útočníkovi nechtěně prozradit prostý text. Útočník má přístup k odpovídajícímu šifrovanému textu získanému z otevřeného kanálu.

-

v kryptosystému s veřejným klíčem je šifrovací klíč v otevřené doméně a je znám každému potenciálnímu útočníkovi. Pomocí tohoto klíče může generovat dvojice odpovídajících plaintextů a šifertextů.

kryptografické útoky

základním záměrem útočníka je prolomit kryptosystém a najít prostý text z šifrovaného textu. Chcete-li získat prostý text, útočník potřebuje pouze zjistit tajný dešifrovací klíč, protože algoritmus je již ve veřejné doméně.

proto vynakládá maximální úsilí na zjištění tajného klíče použitého v kryptosystému. Jakmile je útočník schopen určit klíč, napadený systém je považován za poškozený nebo ohrožený.

na Základě metodiky používané, útoky na kryptosystémy jsou rozděleny takto−

-

Ciphertext Pouze Útoky (COA) − V této metodě, má útočník přístup k sadě ciphertext(s). Nemá přístup k odpovídajícímu prostému textu. O CoA se říká, že je úspěšná, když lze odpovídající prostý text určit z dané sady šifrového textu. Občas lze z tohoto útoku určit šifrovací klíč. Moderní kryptosystémy jsou chráněny proti útokům pouze na šifry.

-

Known Plaintext Attack (kPa) – v této metodě útočník zná prostý text pro některé části šifrovaného textu. Úkolem je dešifrovat zbytek šifrovaného textu pomocí těchto informací. To lze provést určením klíče nebo jinou metodou. Nejlepším příkladem tohoto útoku je lineární kryptoanalýza proti šifry.

-

selected Plaintext Attack (CPA) – v této metodě má útočník zašifrovaný text podle svého výběru. Takže má dvojici šifrovaný text-prostý text podle svého výběru. To zjednodušuje jeho úkol určit šifrovací klíč. Příkladem tohoto útoku je diferenciální kryptoanalýza použity proti blokové šifry, stejně jako hash funkce. Populární kryptosystém s veřejným klíčem, RSA je také zranitelný vůči vybraným útokům s prostým textem.

-

Dictionary Attack – tento útok má mnoho variant, z nichž všechny zahrnují sestavení “slovníku”. V nejjednodušší metodě tohoto útoku, útočník staví slovník šifertextů a odpovídajících prostýchtextů, které se naučil po určitou dobu. V budoucnu, když útočník dostane šifrovaný text, odkazuje slovník, aby našel odpovídající prostý text.

-

Brute Force Attack (BFA) – v této metodě se útočník pokusí určit klíč pokusem o všechny možné klíče. Pokud je klíč dlouhý 8 bitů, pak je počet možných klíčů 28 = 256. Útočník zná šifru a algoritmus, nyní se pokouší o dešifrování všech 256 klíčů jeden po druhém. Čas na dokončení útoku by byl velmi vysoký, pokud je klíč dlouhý.

-

Birthday Attack – tento útok je variantou techniky hrubé síly. Používá se proti kryptografické hašovací funkci. Když jsou studenti ve třídě dotázáni na své narozeniny, odpověď je jedním z možných 365 dat. Předpokládejme, že datum narození prvního studenta je 3.Srpna. Pak najít dalšího studenta, jehož datum narození je 3. Srpna, musíme se zeptat 1.25 * √ √ 365 365 25 studentů.

podobně, pokud hašovací funkce produkuje 64 bitové hodnoty hash, možné hodnoty hash jsou 1. 8×1019. Opakovaným vyhodnocením funkce pro různé vstupy se očekává, že stejný výstup bude získán po přibližně 5, 1×109 náhodných vstupech.

v Případě, že útočník je schopen nalézt dva různé vstupy, které dávají stejnou hodnotu hash, to je kolize, a že hashovací funkce je řekl, aby se porušovala.

-

Man in Middle Attack (Mim) – cílem tohoto útoku jsou většinou kryptosystémy s veřejnými klíči, kde je výměna klíčů zapojena před uskutečněním komunikace.

-

Host chce komunikovat do hostitele B, proto žádá veřejný klíč B.

-

útočník zachytí tento požadavek a pošle svůj veřejný klíč místo.

-

ať už tedy hostitel a pošle hostiteli B cokoli, útočník je schopen číst.

-

V zájmu zachování komunikace, útočník znovu šifruje data po přečtení s jeho veřejným klíčem a odešle. B.

-

útočník pošle svůj veřejný klíč jako veřejného klíče tak, že B bere to, jako kdyby to je od a.

-

-

Side Channel Attack (SCA) − Tento typ útoku není proti nějaké konkrétní typ šifrovacího systému nebo algoritmus. Místo toho je spuštěn, aby využil slabost ve fyzické implementaci kryptosystému.

-

načasování útoky-využívají skutečnost, že různé výpočty trvat různé časy pro výpočet na procesoru. Měřením těchto časování je možné vědět o konkrétním výpočtu, který procesor provádí. Pokud například šifrování trvá déle, znamená to, že tajný klíč je dlouhý.

-

Power Analysis Attacks-tyto útoky jsou podobné časovým útokům, kromě toho, že množství spotřeby energie se používá k získání informací o povaze podkladových výpočtů.

-

útoky na analýzu chyb − při těchto útocích jsou v kryptosystému vyvolány chyby a útočník studuje výsledný výstup pro užitečné informace.

Praktičnost Útoky

útoky na kryptosystémy jsou zde popsány velmi akademické, protože většina z nich pochází z akademické obce. Ve skutečnosti, mnoho akademických útoků zahrnuje docela nerealistické předpoklady o prostředí i schopnostech útočníka. Například při útoku vybraného šifrovacího textu vyžaduje útočník nepraktický počet záměrně zvolených párů prostého textu a šifrového textu. Nemusí to být úplně praktické.

nicméně skutečnost, že jakýkoli útok existuje, by měla být důvodem k obavám, zejména pokud má útočná technika potenciál ke zlepšení.