jaký je rozdíl mezi Portem konzoly a portem pro správu?

je to rozdíl, který potřebujete vědět!!!

Jedna z otázek, které mnoho našich zákazníků a partnerů žádat v souvislosti s out-of-band management pro jejich síťové infrastruktury je, jaký je rozdíl mezi dedikovaný management port a console port na některé z jejich síťové infrastruktury zařízení jsou? Chcete-li odpovědět na tuto otázku, vraťme se k základům vytváření sítí.

ve světě síťové infrastruktury jsou definovány 3 roviny: datová rovina, řídicí rovina a řídící rovina.

- datová rovina je místo, kde dopravní toky použití a zahrnují přeposlané rámce a pakety, které obsahují uživatelská data.

- řídicí rovina je místo, kde jsou směrovací informace a protokoly, které řídí tok, pokud jsou uživatelská data v datové rovině umístěna.

- řídící rovina je místo, kde sídlí konfigurační provoz, jako jsou příkazy pro konfiguraci přepínačů a směrovačů.

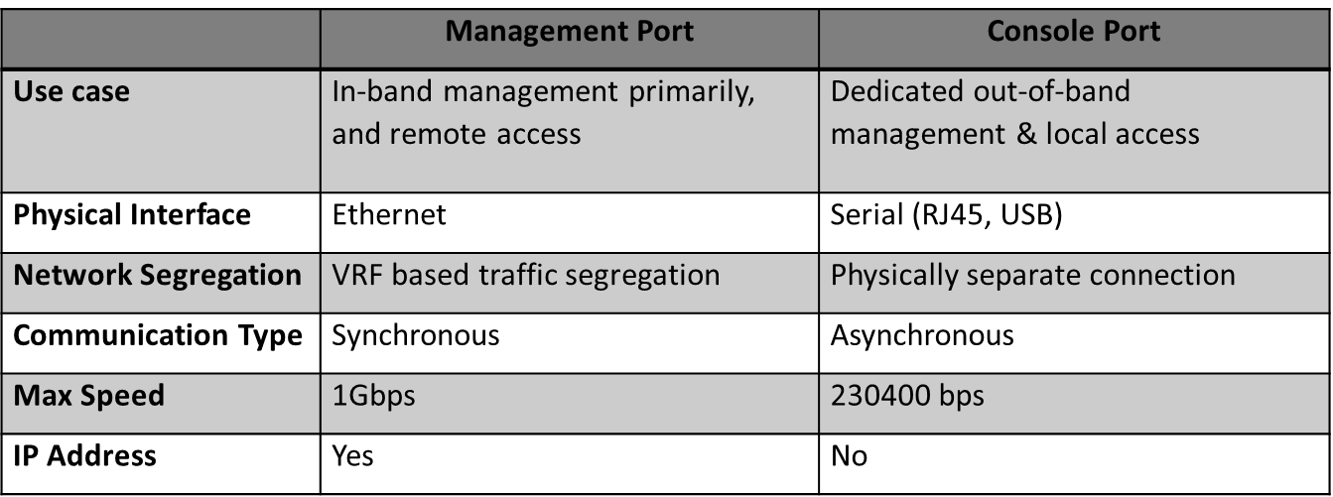

správa síťové infrastruktury může být provedeno dvěma způsoby, jeden je známý jako v-band správu sítě, kde v-band management provozu používá stejná data rovině jako používá datový provoz na síťové zařízení. Dalším, odolnějším způsobem správy síťových zařízení je použití vyhrazené sítě pro správu mimo pásmo, kde správa síťových zařízení pracuje na rovině správy, která je oddělena od datové roviny. A to je místo, kde přicházejí dva různé porty (port pro správu, což je obvykle port Ethernet a port konzoly, což je vždy sériový port).

OOBM je bezpečnější a pružný přístup k řízení síťové infrastruktury, jak to může fungovat i při datových dopravní zácpy, zařízení závadu, nebo síťovým útokům. Management port může být použit pro vzdálenou správu a konfiguraci síťových zařízení, kde jako Konzole Port může být použit ve spojení s konzole serveru, jako Lantronix SLC 8000, realizovat samostatné vyhrazené sítě pro přístup k síti zařízení v případě, že primární sítě jde dolů.

uživatel v tomto případě může přístup konzoly porty Cisco switch, prostřednictvím konzole serveru pomocí sekundární sítě jako LTE nebo Wi-Fi a být schopen vzdáleně přistupovat k zařízení k nápravě problémů, nebo pro karanténní zařízení ovlivněna kybernetických útoků. Můžete nakonfigurovat až 15 současných uživatelů pro připojení k portu konzoly.

rozdíl mezi dvěma přístavy jsou shrnuty v tabulce níže:

je důležité si uvědomit, že použití specializovaného out-of-band sítě pomocí konzole port je na vzestupu v nedávné minulosti v důsledku zvýšení síťové útoky, a domácí a zahraniční kybernetických hrozeb pro kritickou síťovou infrastrukturu. Ve skutečnosti Kybernetické bezpečnosti a Bezpečnostní Infrastruktura Agentury (CISA), který je součástí Ministerstva pro Vnitřní Bezpečnost, a je národ je riziko poradce, vydal bezpečnostní tip méně než před rokem (ST18-001) navrhuje organizace, malé a velké, provádět specializované out-of-band management řešení s cílem podstatně zvýšit odolnost svých sítí.

CISA uznává, že správa OoB může být implementována fyzicky, virtuálně nebo prostřednictvím hybridu těchto dvou. I když další fyzické infrastruktury sítě další infrastruktury je nutné zavést a udržovat vyhrazené fyzické OoB management sítě, to je nejbezpečnější možnost pro správce sítí, aby přijaly.

níže uvádíme několik dalších doporučení ohledně osvědčených postupů pro zabezpečení síťové infrastruktury:

- oddělte standardní síťový provoz od správy provozu.

- ujistěte se, že provoz správy na zařízeních pochází pouze z OoB.

- použijte šifrování pro všechny kanály správy.

- šifrovat veškerý vzdálený přístup k infrastrukturním zařízením, jako jsou terminálové nebo dial-in servery.

- Spravujte všechny administrativní funkce z vyhrazeného, plně opraveného hostitele přes zabezpečený kanál, nejlépe na OoB.

- zpevněte zařízení pro správu sítě testováním záplat, vypnutím nepotřebných služeb na směrovačích a přepínačích a vynucením silných zásad hesel. Monitorujte síť a kontrolujte protokoly. Zavést kontroly přístupu, které umožňují pouze požadované administrativní nebo řídící služby (např., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).