Quelle est la différence entre un port de console et un port de gestion ?

C’est une différence que vous devez savoir!!!

Une des questions que beaucoup de nos clients et partenaires se posent en ce qui concerne la gestion hors bande de leur infrastructure réseau est de savoir quelle est la différence entre le port de gestion dédié et le port de console sur certains de leurs équipements d’infrastructure réseau? Pour répondre à cette question, revenons aux bases du réseautage.

Il y a 3 plans définis dans le monde de l’infrastructure réseau : le Plan de Données, le Plan de Contrôle et le Plan de Gestion.Le plan de données

- est l’endroit où le trafic d’utilisation circule et inclut les trames et les paquets transférés qui contiennent des données utilisateur.Le plan de contrôle

- est l’endroit où résident les informations de routage et les protocoles qui contrôlent le flux si les données utilisateur dans le plan de données résident.Le plan de gestion

- est l’endroit où réside le trafic de configuration tel que les commandes pour configurer les commutateurs et les routeurs.

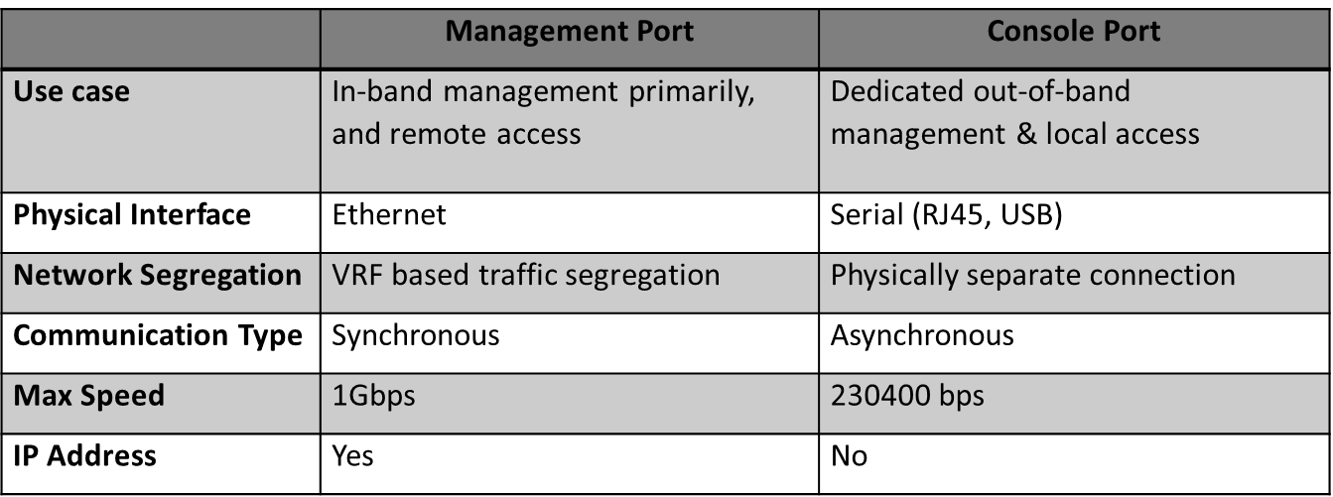

Maintenant, la gestion d’une infrastructure réseau peut se faire de deux manières, l’une est connue sous le nom de gestion de réseau dans la bande, où le trafic de gestion dans la bande utilise le même plan de données que celui utilisé par le trafic de données sur le périphérique réseau. Une autre façon plus résiliente de gérer des dispositifs de réseau consiste à utiliser un réseau de gestion hors bande dédié, dans lequel la gestion des dispositifs de réseau fonctionne sur un plan de gestion distinct du plan de données. Et c’est là que les deux ports différents (port de gestion, qui est généralement un port Ethernet et port de console, qui est toujours un port série) entrent en jeu.

OOBM est une approche plus sûre et résiliente de la gestion d’une infrastructure réseau, car elle peut fonctionner même en cas de congestion du trafic de données, de problème d’appareil ou d’attaques réseau. Un port de gestion peut être utilisé pour la gestion et la configuration à distance d’un périphérique réseau, où le port de console peut être utilisé, en conjonction avec un serveur de console, tel que Lantronix SLC 8000, pour implémenter un réseau dédié séparé pour accéder aux périphériques réseau en cas de panne du réseau principal.

Dans ce cas, un utilisateur peut accéder aux ports de console d’un commutateur Cisco, via un serveur de console utilisant un réseau secondaire tel que LTE ou Wi-Fi et pouvoir accéder à distance au périphérique pour résoudre les problèmes ou mettre en quarantaine les périphériques affectés par des cyberattaques. Vous pouvez configurer jusqu’à 15 utilisateurs simultanés pour se connecter à un port de console.

Une partie de la différence entre les deux ports est résumée dans le tableau ci-dessous:

Il est important de noter que l’utilisation d’un réseau hors bande dédié utilisant le port de console est en hausse ces derniers temps en raison de l’augmentation des attaques réseau et des cybermenaces nationales et étrangères sur les infrastructures réseau critiques. En fait, la Cybersecurity and Infrastructure Security Agency (CISA), qui fait partie du département de la Sécurité intérieure et qui est le conseiller en risques du pays, a publié il y a moins d’un an un conseil de sécurité (ST18-001) recommandant aux organisations, petites et grandes, de mettre en œuvre des solutions de gestion hors bande dédiées afin d’augmenter considérablement la résilience de leurs réseaux.

CISA, reconnaît que la gestion de l’OoB peut être mise en œuvre physiquement, virtuellement ou par l’intermédiaire d’un hybride des deux. Bien qu’une infrastructure de réseau physique supplémentaire soit nécessaire pour mettre en œuvre et maintenir un réseau de gestion physique OoB dédié, il s’agit de l’option la plus sécurisée que les gestionnaires de réseau puissent adopter.

Voici quelques recommandations supplémentaires sur les meilleures pratiques pour la sécurité de votre infrastructure réseau:

- Séparez le trafic réseau standard du trafic de gestion.

- Assurez-vous que le trafic de gestion sur les périphériques provient uniquement de OoB.

- Appliquez le chiffrement à tous les canaux de gestion.

- Chiffrez tous les accès à distance aux périphériques d’infrastructure tels que les terminaux ou les serveurs d’accès à distance.

- Gérez toutes les fonctions administratives à partir d’un hôte dédié entièrement corrigé sur un canal sécurisé, de préférence sur OoB.

- Durcissez les périphériques de gestion de réseau en testant les correctifs, en désactivant les services inutiles sur les routeurs et les commutateurs et en appliquant des stratégies de mot de passe strictes. Surveillez le réseau et consultez les journaux. Mettre en œuvre des contrôles d’accès qui ne permettent que les services administratifs ou de gestion requis (p. ex., SNMP, Protocole de Temps Réseau, Shell Sécurisé, FTP, Protocole De Transfert de fichiers Trivial, RDP, SMB).