Angrep På Kryptosystemer

I vår tid er ikke bare forretninger, men nesten alle aspekter av menneskelivet drevet av informasjon. Derfor har det blitt viktig å beskytte nyttig informasjon fra ondsinnede aktiviteter som angrep. La oss vurdere hvilke typer angrep som informasjon vanligvis blir utsatt for.

Angrep er vanligvis kategorisert basert på handlingen utført av angriperen. Et angrep kan således være passivt eller aktivt.

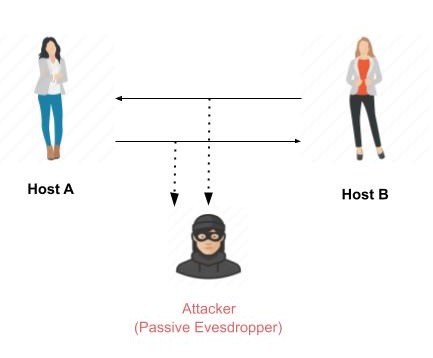

Passive Angrep

hovedmålet med et passivt angrep er å få uautorisert tilgang til informasjonen. For eksempel kan handlinger som avlytting og avlytting på kommunikasjonskanalen betraktes som passivt angrep.

disse handlingene er passive i naturen, da de verken påvirker informasjon eller forstyrrer kommunikasjonskanalen. Et passivt angrep blir ofte sett på som å stjele informasjon. Den eneste forskjellen i å stjele fysiske varer og stjele informasjon er at tyveri av data fortsatt forlater eieren i besittelse av disse dataene. Passivt informasjonsangrep er dermed farligere enn å stjele varer, da informasjonstyveri kan gå ubemerket av eieren.

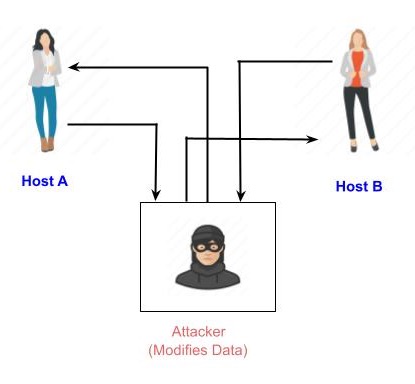

Aktive Angrep

et aktivt angrep innebærer å endre informasjonen på en eller annen måte ved å gjennomføre en prosess på informasjonen. For eksempel,

-

Endre informasjonen på en uautorisert måte.

-

Initiere utilsiktet eller uautorisert overføring av informasjon.

-

Endring av autentiseringsdata, for eksempel navn på opphavsmann eller tidsstempel knyttet til informasjon

-

Uautorisert sletting av data.

-

Nektelse av tilgang til informasjon for legitime brukere (tjenestenekt).

Kryptografi gir mange verktøy og teknikker for å implementere kryptosystemer som er i stand til å forhindre de fleste angrepene som er beskrevet ovenfor.

Forutsetninger For Angriper

La oss se den rådende miljøet rundt kryptosystemer etterfulgt av typer angrep ansatt for å bryte disse systemene −

Miljø Rundt Kryptosystem

mens vurderer mulige angrep på kryptosystem, er det nødvendig å vite kryptosystem miljø. Angriperens forutsetninger og kunnskap om miljøet bestemmer hans evner.

i kryptografi gjøres følgende tre forutsetninger om sikkerhetsmiljøet og angriperens evner.

Detaljer Om Krypteringsskjemaet

utformingen av et kryptosystem er basert på følgende to kryptografialgoritmer−

-

Offentlige Algoritmer – med dette alternativet er alle detaljer i algoritmen i det offentlige området, kjent for alle.

-

Proprietære algoritmer – detaljene i algoritmen er kun kjent av systemdesignere og brukere.

ved proprietære algoritmer sikres sikkerhet gjennom uklarhet. Private algoritmer kan ikke være de sterkeste algoritmer som de er utviklet internt og kan ikke bli grundig undersøkt for svakhet.

For det Andre tillater de kun kommunikasjon mellom lukkede grupper. Derfor er de ikke egnet for moderne kommunikasjon der folk kommuniserer med stort antall kjente eller ukjente enheter. Også, Ifølge Kerckhoffs prinsipp, er algoritmen foretrukket å være offentlig med krypteringsstyrke som ligger i nøkkelen.

dermed er den første antagelsen om sikkerhetsmiljø at krypteringsalgoritmen er kjent for angriperen.

Tilgjengelighet Av Chiffertekst

vi vet at når klarteksten er kryptert i chiffertekst, blir den satt på usikker offentlig kanal (si e-post) for overføring. Dermed kan angriperen åpenbart anta at den har tilgang til krypteringsteksten generert av kryptosystemet.

Tilgjengelighet Av Klartekst Og Chiffertekst

denne antakelsen er ikke så åpenbar som andre. Det kan imidlertid være situasjoner der en angriper kan ha tilgang til ren tekst og tilhørende chiffertekst. Noen slike mulige omstendigheter er−

-

angriperen påvirker avsenderen til å konvertere klartekst etter eget valg og får chifferteksten.

-

mottakeren kan avsløre klarteksten til angriperen utilsiktet. Angriperen har tilgang til tilsvarende chiffertekst samlet fra åpen kanal.

-

i et offentlig nøkkelkrypteringssystem er krypteringsnøkkelen i åpent domene og er kjent for enhver potensiell angriper. Ved hjelp av denne nøkkelen kan han generere par av tilsvarende plaintexts og ciphertexts.

Kryptografiske Angrep

den grunnleggende hensikten med en angriper er å bryte et kryptosystem og å finne ren tekst fra chifferteksten. For å få ren tekst, trenger angriperen bare å finne ut den hemmelige dekrypteringsnøkkelen, da algoritmen allerede er i offentlig domene.

Derfor bruker han maksimal innsats for å finne ut den hemmelige nøkkelen som brukes i kryptosystemet. Når angriperen er i stand til å bestemme nøkkelen, anses det angrep systemet som ødelagt eller kompromittert.

basert på metoden som brukes, er angrep på kryptosystemer kategorisert som følger−

-

Ciphertext Only Attacks (COA) – i denne metoden har angriperen tilgang til et sett med chiffertekst(er). Han har ikke tilgang til tilsvarende klartekst. COA sies å være vellykket når den tilsvarende klartekst kan bestemmes fra et gitt sett med chiffertekst. Av og til kan krypteringsnøkkelen bestemmes fra dette angrepet. Moderne kryptosystemer er bevoktet mot ciphertext-only angrep.

-

Kjent Klartekstangrep (Kpa) – i denne metoden kjenner angriperen klarteksten for enkelte deler av chifferteksten. Oppgaven er å dekryptere resten av chifferteksten ved hjelp av denne informasjonen. Dette kan gjøres ved å bestemme nøkkelen eller via en annen metode. Det beste eksempelet på dette angrepet er lineær kryptanalyse mot blokkchiffer.

-

Chosen Plaintext Attack (CPA) – i denne metoden har angriperen teksten etter eget valg kryptert. Så han har chiffertekst-klartekst-paret etter eget valg. Dette forenkler sin oppgave å bestemme krypteringsnøkkelen. Et eksempel på dette angrepet er differensiell kryptanalyse brukt mot blokkchiffer samt hashfunksjoner. ET populært kryptosystem med offentlig nøkkel, RSA, er også sårbart for angrep med valgt klartekst.

-

Dictionary Attack – dette angrepet har mange varianter, som alle innebærer å samle en ‘ordbok’. I enkleste metoden for dette angrepet, angriper bygger en ordbok av chiffertekster og tilsvarende plaintexts at han har lært over en periode. I fremtiden, når en angriper får chifferteksten, refererer han ordboken for å finne den tilsvarende klarteksten.

-

Brute Force Attack (BFA) – i denne metoden forsøker angriperen å bestemme nøkkelen ved å forsøke alle mulige nøkler. Hvis nøkkelen er 8 biter lang, er antall mulige nøkler 28 = 256. Angriperen kjenner chifferteksten og algoritmen, nå forsøker han alle 256-tastene en etter en for dekryptering. Tiden for å fullføre angrepet ville være svært høy hvis nøkkelen er lang.

-

Birthday Attack – dette angrepet er en variant av brute-force teknikk. Den brukes mot kryptografisk hash-funksjon. Når studenter i en klasse blir spurt om deres fødselsdager, er svaret en av de mulige 365 datoene. La oss anta den første studentens fødselsdato er 3 August. Så for å finne den neste studenten hvis fødselsdato er 3. Aug, må vi spørre 1.25 * � √ 365 ≈ 25 studenter.

På Samme måte, hvis hash-funksjonen produserer 64 bit hash-verdier, er de mulige hash-verdiene 1, 8×1019. Ved å gjentatte ganger evaluere funksjonen for forskjellige innganger, forventes samme utgang å bli oppnådd etter ca 5.1×109 tilfeldige innganger.

hvis angriperen er i stand til å finne to forskjellige innganger som gir samme hash-verdi, er det en kollisjon og at hash-funksjonen sies å være ødelagt.

-

Man In Middle Attack (Mim) − målene for dette angrepet er for det meste offentlige nøkkelkryptosystemer der nøkkelutveksling er involvert før kommunikasjon finner sted.

-

Vert a ønsker å kommunisere til vert B, derfor ber om offentlig nøkkel Av B.

-

en angriper avskjærer denne forespørselen og sender sin offentlige nøkkel i stedet.

-

således, uansett vert A sender til vert B, er angriperen i stand til å lese.

-

for å opprettholde kommunikasjon krypterer angriperen dataene etter å ha lest med sin offentlige nøkkel og sender Til B.

-

angriperen sender sin offentlige nøkkel som a ‘ s offentlige nøkkel slik At B tar Den som Om Den tar Den Fra A.

-

-

Side Channel Attack (SCA) − denne typen angrep er ikke mot noen bestemt type kryptosystem eller algoritme. I stedet blir det lansert for å utnytte svakheten i fysisk implementering av kryptosystemet.

-

Timing Angrep-de utnytter det faktum at ulike beregninger tar forskjellige tider å beregne på prosessor. Ved å måle slike timings, er det mulig å vite om en bestemt beregning prosessoren utfører. For eksempel, hvis krypteringen tar lengre tid, indikerer den at den hemmelige nøkkelen er lang.

-

Strømanalyseangrep-disse angrepene ligner tidsangrep, bortsett fra at mengden strømforbruk brukes til å skaffe seg informasjon om arten av de underliggende beregningene.

-

Feilanalyseangrep – i disse angrepene induseres feil i kryptosystemet, og angriperen studerer den resulterende utgangen for nyttig informasjon.

Praktisk Bruk Av Angrep

angrepene på kryptosystemer beskrevet her er svært akademiske, da de fleste kommer fra det akademiske samfunnet. Faktisk involverer mange akademiske angrep ganske urealistiske antagelser om miljø, så vel som angriperens evner. For eksempel, i chosen-ciphertext attack, krever angriperen et upraktisk antall bevisst valgte klartekst-chiffertekstpar. Det kan ikke være praktisk helt.

likevel bør det faktum at et angrep eksisterer være en grunn til bekymring, spesielt hvis angrepsteknikken har potensial for forbedring.