aanvallen op cryptosystemen

in het huidige tijdperk worden niet alleen het bedrijfsleven, maar bijna alle aspecten van het menselijk leven gedreven door informatie. Vandaar, het is noodzakelijk geworden om nuttige informatie te beschermen tegen kwaadaardige activiteiten zoals aanvallen. Laten we eens kijken naar de soorten aanvallen waaraan informatie meestal wordt onderworpen.

aanvallen worden meestal gecategoriseerd op basis van de actie die door de aanvaller wordt uitgevoerd. Een aanval kan dus passief of actief zijn.

passieve aanvallen

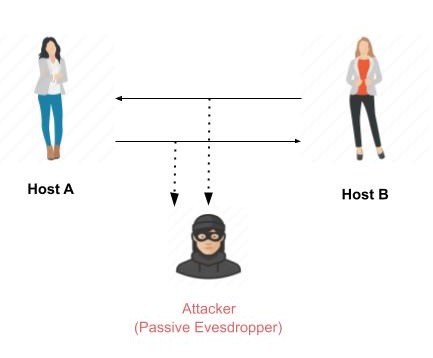

het hoofddoel van een passieve aanval is het verkrijgen van onbevoegde toegang tot de informatie. Bijvoorbeeld, acties zoals onderscheppen en afluisteren op het communicatiekanaal kunnen worden beschouwd als passieve aanval.

deze acties zijn passief van aard, aangezien zij geen invloed hebben op informatie en het communicatiekanaal niet verstoren. Een passieve aanval wordt vaak gezien als het stelen van informatie. Het enige verschil in het stelen van fysieke goederen en het stelen van informatie is dat diefstal van gegevens nog steeds de eigenaar in het bezit van die gegevens. Passieve informatieaanval is dus gevaarlijker dan het stelen van goederen, omdat informatiediefstal onopgemerkt kan blijven door de eigenaar.

actieve aanvallen

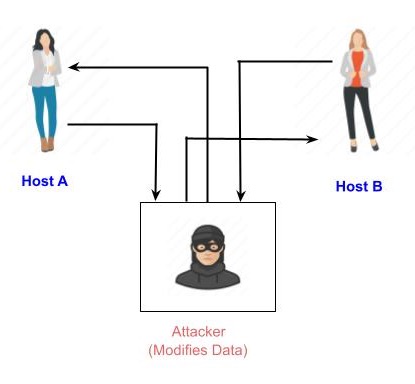

een actieve aanval houdt in dat de informatie op de een of andere manier wordt gewijzigd door een proces op de informatie uit te voeren. Bijvoorbeeld:,

-

het wijzigen van de informatie op een ongeautoriseerde manier.

-

onbedoelde of ongeoorloofde overdracht van informatie initiëren.

-

wijziging van authenticatiegegevens, zoals de naam van de initiator of de tijdstempel die aan informatie is gekoppeld

-

ongeoorloofde verwijdering van gegevens.

-

weigering van toegang tot informatie voor legitieme gebruikers (denial of service).

cryptografie biedt vele hulpmiddelen en technieken voor het implementeren van cryptosystemen die in staat zijn de meeste van de hierboven beschreven aanvallen te voorkomen.

veronderstellingen van aanvaller

laten we de heersende omgeving rond cryptosystemen zien, gevolgd door de soorten aanvallen die worden gebruikt om deze systemen te breken −

omgeving rond cryptosysteem

terwijl we mogelijke aanvallen op het cryptosysteem overwegen, is het noodzakelijk om de cryptosysteemomgeving te kennen. De aannames van de aanvaller en de kennis over de omgeving bepalen zijn mogelijkheden.

in cryptografie worden de volgende drie veronderstellingen gemaakt over de beveiligingsomgeving en de mogelijkheden van de aanvaller.

Details van het versleutelingsschema

het ontwerp van een cryptosysteem is gebaseerd op de volgende twee cryptografiealgoritmen−

-

publieke algoritmen – met deze optie, alle details van het algoritme zijn in het publieke domein, bekend bij iedereen.

-

propriëtaire algoritmen – de details van het algoritme zijn alleen bekend bij de systeemontwerpers en gebruikers.

in het geval van propriëtaire algoritmen wordt de veiligheid gewaarborgd door obscuriteit. Private algoritmen zijn misschien niet de sterkste algoritmen omdat ze intern zijn ontwikkeld en niet uitgebreid worden onderzocht op zwakte.

ten tweede maken ze alleen communicatie tussen gesloten groepen mogelijk. Daarom zijn ze niet geschikt voor moderne communicatie waar mensen communiceren met een groot aantal bekende of onbekende entiteiten. Ook, volgens Kerckhoff ‘ s principe, het algoritme heeft de voorkeur om openbaar te zijn met de kracht van encryptie ligt in de sleutel.

de eerste aanname over de beveiligingsomgeving is dat het versleutelingsalgoritme bekend is bij de aanvaller.

beschikbaarheid van versleutelde tekst

we weten dat zodra de platte tekst in versleutelde tekst is versleuteld, deze op een onveilig openbaar kanaal (bijvoorbeeld e-mail) wordt gezet voor transmissie. Dus, de aanvaller kan uiteraard aannemen dat het toegang heeft tot de versleuteling gegenereerd door het cryptosysteem.

beschikbaarheid van platte tekst en versleutelde tekst

deze veronderstelling is niet zo vanzelfsprekend als andere. Er kunnen echter situaties zijn waarin een aanvaller toegang kan hebben tot platte tekst en bijbehorende versleuteling. Sommige van dergelijke mogelijke omstandigheden zijn−

-

de aanvaller beà nvloedt de afzender om platte tekst van zijn keuze om te zetten en verkrijgt de versleutelde tekst.

-

de ontvanger kan per ongeluk de platte tekst aan de aanvaller onthullen. De aanvaller heeft toegang tot corresponderende versleutelde tekst verzameld uit open kanaal.

-

In een public-key cryptosysteem, de encryptiesleutel is in open domein en is bekend bij elke potentiële aanvaller. Met behulp van deze sleutel kan hij paren van overeenkomstige platte teksten en cijfers genereren.

cryptografische aanvallen

de fundamentele bedoeling van een aanvaller is om een cryptosysteem te breken en de platte tekst van de versleutelde tekst te vinden. Om de platte tekst te verkrijgen, hoeft de aanvaller alleen de geheime decryptie sleutel te achterhalen, omdat het algoritme al in het publieke domein is.

daarom doet hij zijn uiterste best om de geheime sleutel te vinden die in het cryptosysteem wordt gebruikt. Zodra de aanvaller in staat is om de sleutel te bepalen, wordt het aangevallen systeem beschouwd als gebroken of gecompromitteerd.

op basis van de gebruikte methodologie worden aanvallen op cryptosystemen als volgt ingedeeld:−

-

versleutelde tekst alleen aanvallen (COA) – in deze methode, de aanvaller heeft toegang tot een set van versleutelde tekst(s). Hij heeft geen toegang tot overeenkomstige platte tekst. Van COA wordt gezegd dat het succesvol is wanneer de overeenkomstige platte tekst kan worden bepaald uit een bepaalde verzameling versleutelde tekst. Af en toe, de encryptie sleutel kan worden bepaald van deze aanval. Moderne cryptosystemen worden beschermd tegen aanvallen met alleen versleuteling.

-

bekende platte tekst aanval (KPA) – in deze methode, de aanvaller kent de platte tekst voor sommige delen van de versleutelde tekst. De taak is om de rest van de versleuteling te decoderen met behulp van deze informatie. Dit kan worden gedaan door het bepalen van de sleutel of via een andere methode. Het beste voorbeeld van deze aanval is lineaire cryptanalyse tegen blok cijfers.

-

gekozen Plaintext aanval − CPA) – in deze methode, de aanvaller heeft de tekst van zijn keuze versleuteld. Dus hij heeft het cijfertekst-gewone-tekst paar van zijn keuze. Dit vereenvoudigt zijn taak om de encryptiesleutel te bepalen. Een voorbeeld van deze aanval is differentiële cryptanalyse toegepast tegen blok cijfers evenals hash functies. Een populaire publieke sleutel cryptosysteem, RSA is ook kwetsbaar voor gekozen-plaintext aanvallen.

-

Dictionary Attack-deze aanval heeft vele varianten, die allemaal gepaard gaan met het samenstellen van een’woordenboek’. In de eenvoudigste methode van deze aanval, aanvaller bouwt een woordenboek van cijfers en overeenkomstige platte teksten die hij heeft geleerd over een periode van tijd. In de toekomst, wanneer een aanvaller de versleutelde tekst krijgt, verwijst hij naar het woordenboek om de overeenkomstige platte tekst te vinden.

-

Brute Force Attack (BFA) – in deze methode probeert de aanvaller de sleutel te bepalen door alle mogelijke sleutels te proberen. Als de sleutel 8 bits lang is, dan is het aantal mogelijke sleutels 28 = 256. De aanvaller kent de versleuteling en het algoritme, nu probeert hij alle 256 toetsen een voor een voor decryptie. De tijd om de aanval te voltooien zou erg hoog zijn als de sleutel lang is.

-

Birthday Attack – deze aanval is een variant van brute-force techniek. Het wordt gebruikt tegen de cryptografische hash-functie. Wanneer studenten in een klas worden gevraagd naar hun verjaardagen, is het antwoord een van de mogelijke 365 data. Laten we aannemen dat de geboortedatum van de eerste student 3 Aug is. Om vervolgens de volgende student te vinden wiens geboortedatum 3 Aug is, moeten we 1,25*enger√365 ≈ 25 studenten informeren.

als de hash-functie 64-bits hashwaarden produceert, zijn de mogelijke hashwaarden 1. 8×1019. Door de functie voor verschillende ingangen herhaaldelijk te evalueren, wordt verwacht dat dezelfde uitgang wordt verkregen na ongeveer 5. 1×109 willekeurige ingangen.

als de aanvaller twee verschillende ingangen kan vinden die dezelfde hashwaarde geven, is het een botsing en wordt gezegd dat de hash-functie is verbroken.

-

Man in Middle Attack (MIM) – de doelen van deze aanval zijn meestal publieke sleutel cryptosystemen waarbij sleuteluitwisseling is betrokken voordat communicatie plaatsvindt.

-

Host A wil communiceren met host B, daarom vraagt hij om publieke sleutel van B.

-

een aanvaller onderschept dit verzoek en stuurt zijn publieke sleutel in plaats daarvan.

-

dus, wat host A ook naar host B stuurt, de aanvaller is in staat om te lezen.

-

om de communicatie te onderhouden, versleutelt de aanvaller de gegevens na het lezen met zijn publieke sleutel en stuurt ze naar B.

-

de aanvaller stuurt zijn publieke sleutel als de publieke sleutel van A, zodat B hem pakt alsof hij hem van A afpakt.

-

-

Side Channel Attack (SCA) – dit type aanval is niet tegen een bepaald type cryptosysteem of algoritme. In plaats daarvan, het wordt gelanceerd om de zwakte in de fysieke implementatie van het cryptosysteem te benutten.

-

Timing aanvallen-ze benutten het feit dat verschillende berekeningen verschillende tijden nemen om te berekenen op de processor. Door het meten van dergelijke timings, is het mogelijk om te weten over een bepaalde berekening die de processor uitvoert. Als de encryptie bijvoorbeeld langer duurt, geeft dit aan dat de geheime sleutel lang is.

-

Power Analysis Attacks – deze aanvallen zijn vergelijkbaar met timing aanvallen behalve dat de hoeveelheid stroomverbruik wordt gebruikt om informatie over de aard van de onderliggende berekeningen te verkrijgen.

-

fout analyse aanvallen – in deze aanvallen, fouten worden veroorzaakt in het cryptosysteem en de aanvaller bestudeert de resulterende output voor nuttige informatie.

uitvoerbaarheid van aanvallen

de hier beschreven aanvallen op cryptosystemen zijn zeer academisch, aangezien de meeste aanvallen afkomstig zijn van de academische gemeenschap. In feite, veel academische aanvallen impliceren vrij onrealistische veronderstellingen over de omgeving en de mogelijkheden van de aanvaller. Bijvoorbeeld, in gekozen-ciphertext aanval, de aanvaller vereist een onpraktisch aantal opzettelijk gekozen plaintext-ciphertext paren. Het is misschien niet helemaal praktisch.

niettemin moet het bestaan van een aanval een bron van zorg zijn, vooral als de aanvalstechniek het potentieel voor verbetering heeft.