Wat is het verschil tussen een consolepoort en een Beheerpoort?

het is een verschil dat u moet weten!!!

een van de vragen die veel van onze klanten en partners stellen in verband met out-of-band management voor hun netwerkinfrastructuur is wat het verschil is tussen de specifieke beheerpoort en de consolepoort op sommige van hun netwerkinfrastructuurapparatuur? Om die vraag te beantwoorden, gaan we terug naar de basisprincipes van netwerken.

er zijn 3 vlakken gedefinieerd in de wereld van de netwerkinfrastructuur: Gegevensvlak, Regelvlak en beheervlak.

- Gegevensvlak is het gebruik van verkeersstromen en omvat doorgestuurde frames en pakketten die gebruikersgegevens bevatten.

- Controlevlak is de plaats waar de routeringsinformatie en-protocollen de stroom regelen als de gebruikersgegevens in het gegevensvlak zich bevinden.

- beheervlak is waar het configuratieverkeer, zoals de commando ‘ s om de switches en routers te configureren, zich bevindt.

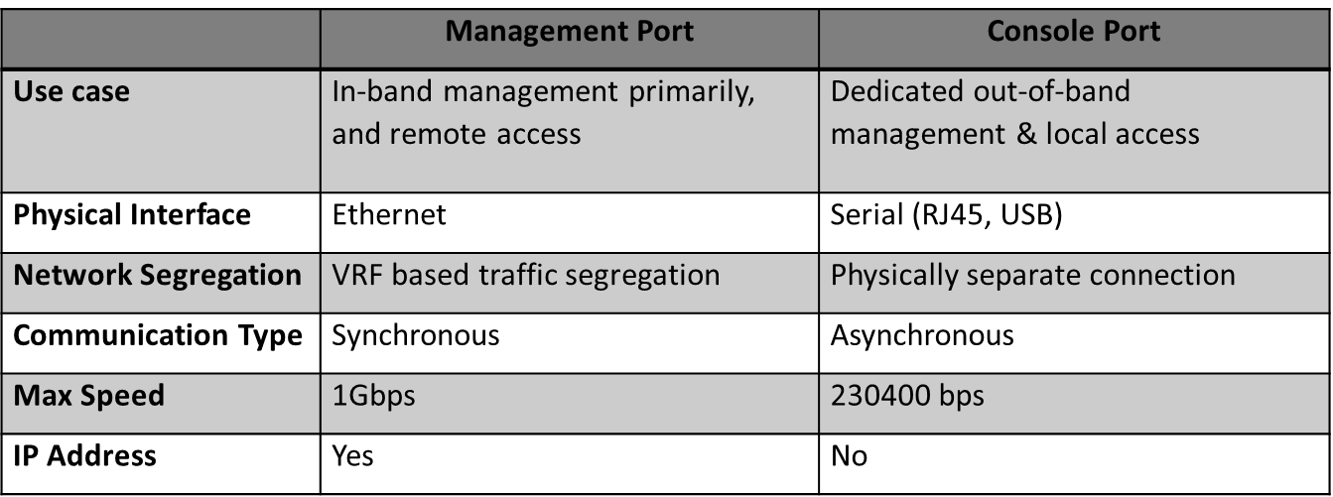

het beheren van een netwerkinfrastructuur kan nu op twee manieren worden gedaan, één is bekend als in-band netwerkbeheer, waarbij het in-band beheerverkeer hetzelfde datavlak gebruikt als dataverkeer op het netwerkapparaat. Een andere, meer veerkrachtige manier voor het beheer van netwerkapparaten, is het gebruik van een speciale out-of-band management netwerk, waarbij het beheer van netwerkapparaten werken op een beheervlak dat is gescheiden van het gegevensvlak. En dat is waar de twee verschillende poorten (management poort, die meestal een Ethernet poort en console poort, die altijd een seriële poort) komen in.

OOBM is een veiliger en veerkrachtiger benadering van het beheer van een netwerkinfrastructuur, omdat deze zelfs kan functioneren tijdens dataverkeersopstoppingen, een apparaatstoring of netwerkaanvallen. Een beheerpoort kan worden gebruikt voor beheer op afstand en configuratie van een netwerkapparaat, waarbij de consolepoort kan worden gebruikt, in combinatie met een console server, zoals Lantronix SLC 8000, om een apart dedicated netwerk te implementeren om toegang te krijgen tot de netwerkapparaten in het geval het primaire netwerk uitvalt.

een gebruiker heeft in dit geval toegang tot de consolepoorten van een Cisco-switch via een consoleserver met een secundair netwerk zoals LTE of Wi-Fi en heeft op afstand toegang tot het apparaat om problemen op te lossen of om apparaten in quarantaine te plaatsen die zijn getroffen door cyberaanvallen. U kunt maximaal 15 gelijktijdige gebruikers configureren om verbinding te maken met een consolepoort.

een deel van het verschil tussen de twee havens is samengevat in onderstaande tabel:

het is belangrijk op te merken dat het gebruik van een speciale out-of-band netwerk met behulp van de console poort is op de stijging in het recente verleden als gevolg van de toename van het netwerk aanvallen, en binnenlandse en buitenlandse cyberdreigingen voor kritieke netwerkinfrastructuur. In feite is de Cybersecurity en Infrastructure Security Agency (CISA), die deel uitmaakt van het Ministerie van Homeland Security, en is de natie risico adviseur, uitgegeven een security tip minder dan een jaar geleden (ST18-001) het aanbevelen van organisaties, klein en groot, om speciale out-of-band management oplossingen te implementeren om de veerkracht van hun netwerken aanzienlijk te verhogen.

CISA, erkent dat OoB-Beheer fysiek, virtueel of door een hybride van beide kan worden geïmplementeerd. Hoewel extra fysieke netwerkinfrastructuur extra infrastructuur nodig is om een specifiek fysiek OoB-beheernetwerk te implementeren en te onderhouden, is dit de meest veilige optie voor netwerkbeheerders om te kiezen.

hieronder vindt u enkele aanvullende aanbevelingen over beste praktijken voor de beveiliging van uw netwerkinfrastructuur:

- scheid standaard netwerkverkeer van beheerverkeer.

- zorg ervoor dat beheerverkeer op apparaten alleen afkomstig is van OoB.

- versleuteling toepassen op alle beheerkanalen.

- versleutel alle externe toegang tot infrastructuurapparaten zoals terminal-of inbelservers.

- Beheer alle beheerfuncties vanaf een dedicated, volledig gepatchte host over een beveiligd kanaal, bij voorkeur op OoB.

- verhard netwerkbeheerapparaten door patches te testen, onnodige services op routers en switches uit te schakelen en sterk wachtwoordbeleid af te dwingen. Controleer het netwerk en bekijk logs. Implementeer toegangscontroles die alleen de vereiste administratieve of managementdiensten mogelijk maken (bijv., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).