atacuri asupra Criptosistemelor

în epoca actuală, nu numai afacerile, ci aproape toate aspectele vieții umane sunt conduse de informații. Prin urmare, a devenit imperativ să protejăm informațiile utile de activitățile rău intenționate, cum ar fi atacurile. Să luăm în considerare tipurile de atacuri la care sunt supuse în mod obișnuit informațiile.

atacurile sunt de obicei clasificate pe baza acțiunii efectuate de atacator. Un atac, astfel, poate fi pasiv sau activ.

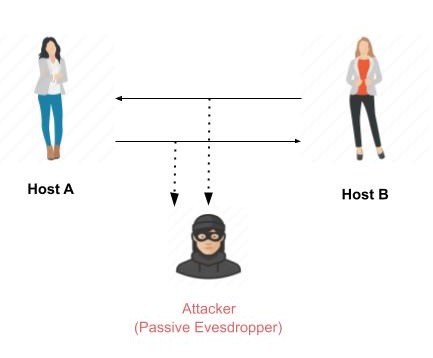

atacuri pasive

scopul principal al unui atac pasiv este de a obține acces neautorizat la informații. De exemplu, acțiuni precum interceptarea și ascultarea pe canalul de comunicare pot fi considerate atac pasiv.

aceste acțiuni sunt de natură pasivă, deoarece nu afectează informațiile și nici nu perturbă canalul de comunicare. Un atac pasiv este adesea văzut ca furtul de informații. Singura diferență în furtul bunurilor fizice și furtul de informații este că furtul de date lasă în continuare proprietarul în posesia acestor date. Atacul pasiv de informații este astfel mai periculos decât furtul de bunuri, deoarece furtul de informații poate trece neobservat de proprietar.

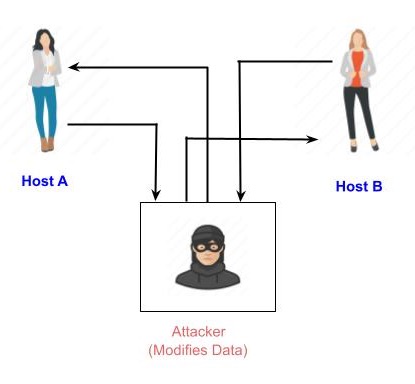

atacuri Active

un atac activ implică schimbarea informațiilor într-un fel prin efectuarea unui proces asupra informațiilor. De exemplu,

-

modificarea informațiilor într-un mod neautorizat.

-

inițierea transmiterii neintenționate sau neautorizate a informațiilor.

-

modificarea datelor de autentificare, cum ar fi numele inițiatorului sau marca de timp asociată informațiilor

-

ștergerea neautorizată a datelor.

-

refuzul accesului la informații pentru utilizatorii legitimi (refuzul serviciului).

criptografia oferă multe instrumente și tehnici pentru implementarea criptosistemelor capabile să prevină majoritatea atacurilor descrise mai sus.

ipotezele atacatorului

să vedem mediul predominant în jurul criptosistemelor urmat de tipurile de atacuri folosite pentru a sparge aceste sisteme −

mediu în jurul Criptosistemului

în timp ce luăm în considerare posibilele atacuri asupra criptosistemului, este necesar să cunoaștem mediul criptosistemelor. Ipotezele și cunoștințele atacatorului despre mediu decid capacitățile sale.

în criptografie, se fac următoarele trei ipoteze despre mediul de securitate și capacitățile atacatorului.

detalii ale schemei de criptare

proiectarea unui criptosistem se bazează pe următorii doi algoritmi de criptografie−

-

algoritmi publici − cu această opțiune, toate detaliile algoritmului sunt în domeniul public, cunoscute de toată lumea.

-

algoritmi proprietari-detaliile algoritmului sunt cunoscute doar de proiectanții și utilizatorii sistemului.

în cazul algoritmilor proprietari, securitatea este asigurată prin obscuritate. Algoritmii privați pot să nu fie cei mai puternici algoritmi, deoarece sunt dezvoltați intern și nu pot fi investigați pe larg pentru slăbiciune.

în al doilea rând, ele permit comunicarea numai între grupurile închise. Prin urmare, ele nu sunt potrivite pentru comunicarea modernă în care oamenii comunică cu un număr mare de entități cunoscute sau necunoscute. De asemenea, conform principiului lui Kerckhoff, algoritmul este preferat să fie public, cu puterea de criptare situată în cheie.

astfel, prima presupunere despre mediul de securitate este că algoritmul de criptare este cunoscut atacatorului.

disponibilitatea textului cifrat

știm că odată ce textul clar este criptat în text cifrat, acesta este pus pe un canal public nesigur (să zicem e-mail) pentru transmisie. Astfel, atacatorul poate presupune în mod evident că are acces la textul cifrat generat de criptosistem.

disponibilitatea textului clar și a textului cifrat

această presupunere nu este la fel de evidentă ca altele. Cu toate acestea, pot exista situații în care un atacator poate avea acces la textul clar și la textul cifrat corespunzător. Unele astfel de circumstanțe posibile sunt−

-

atacatorul influențează expeditorul pentru a converti textul clar la alegere și obține textul cifrat.

-

receptorul poate divulga textul clar atacatorului din neatenție. Atacatorul are acces la textul cifrat corespunzător adunat de pe canalul deschis.

-

într-un criptosistem cu cheie publică, cheia de criptare este în domeniu deschis și este cunoscută oricărui potențial atacator. Folosind această cheie, el poate genera perechi de plaintexts și ciphertexts corespunzătoare.

atacuri criptografice

intenția de bază a unui atacator este de a sparge un criptosistem și de a găsi textul clar din textul cifrat. Pentru a obține textul clar, atacatorul trebuie doar să afle cheia secretă de decriptare, deoarece algoritmul este deja în domeniul public.

prin urmare, el depune eforturi maxime pentru a afla cheia secretă utilizată în criptosistem. Odată ce atacatorul este capabil să determine cheia, sistemul atacat este considerat rupt sau compromis.

pe baza metodologiei utilizate, atacurile asupra criptosistemelor sunt clasificate după cum urmează−

-

ciphertext only Attacks (COA) − în această metodă, atacatorul are acces la un set de ciphertext(e). El nu are acces la textul clar corespunzător. Se spune că COA are succes atunci când textul clar corespunzător poate fi determinat dintr-un set dat de text cifrat. Ocazional, cheia de criptare poate fi determinată din acest atac. Criptosistemele moderne sunt protejate împotriva atacurilor numai cu text cifrat.

-

cunoscut atac Plaintext (KPA) − în această metodă, atacatorul cunoaște plaintext pentru unele părți ale textului cifrat. Sarcina este de a decripta restul textului cifrat folosind aceste informații. Acest lucru se poate face prin determinarea cheii sau prin altă metodă. Cel mai bun exemplu al acestui atac este criptanaliza liniară împotriva cifrurilor bloc.

-

atac Plaintext ales (CPA) – în această metodă, atacatorul are textul la alegere criptat. Deci, el are perechea de text cifrat-plaintext la alegere. Acest lucru simplifică sarcina sa de a determina cheia de criptare. Un exemplu al acestui atac este criptanaliza diferențială aplicată împotriva cifrurilor bloc, precum și a funcțiilor hash. Un popular criptosistem cu cheie publică, RSA este, de asemenea, vulnerabil la atacurile cu text clar ales.

-

Dictionary Attack-acest atac are mai multe variante, toate din care implică compilarea unui ‘dicționar’. În cea mai simplă metodă a acestui atac, atacatorul construiește un dicționar de texte cifrate și texte clare corespunzătoare pe care le-a învățat de-a lungul unei perioade de timp. În viitor, când un atacator primește textul cifrat, el trimite dicționarul pentru a găsi textul clar corespunzător.

-

Brute Force Attack (BFA) – în această metodă, atacatorul încearcă să determine cheia încercând toate tastele posibile. Dacă cheia are o lungime de 8 biți, atunci numărul de taste posibile este de 28 = 256. Atacatorul cunoaște textul cifrat și algoritmul, acum încearcă toate cele 256 de taste una câte una pentru decriptare. Timpul pentru a finaliza atacul ar fi foarte mare dacă cheia este lungă.

-

Birthday Attack − acest atac este o variantă a tehnicii brute-force. Este folosit împotriva funcției hash criptografice. Când elevii dintr-o clasă sunt întrebați despre zilele lor de naștere, răspunsul este una dintre cele 365 de date posibile. Să presupunem că data nașterii primului elev este 3 august. Apoi, pentru a găsi următorul student a cărui dată de naștere este 3 august, trebuie să întrebăm 1.25 * 365 35 studenți.

în mod similar, dacă funcția hash produce valori hash pe 64 de biți, valorile hash posibile sunt 1.8×1019. Prin evaluarea repetată a funcției pentru diferite intrări, se așteaptă ca aceeași ieșire să fie obținută după aproximativ 5.1×109 intrări aleatorii.

dacă atacatorul este capabil să găsească două intrări diferite care dau aceeași valoare hash, este o coliziune și se spune că funcția hash este ruptă.

-

omul în atac de mijloc (mim) – țintele acestui atac sunt în mare parte criptosisteme cu cheie publică în care schimbul de chei este implicat înainte ca comunicarea să aibă loc.

-

gazda a dorește să comunice gazdei B, prin urmare solicită cheia publică a lui B.

-

un atacator interceptează această cerere și trimite cheia publică în schimb.

-

astfel, orice gazdă a trimite gazdei B, atacatorul este capabil să citească.

-

pentru a menține comunicarea, atacatorul re-criptează datele după ce a citit cu cheia publică și trimite la B.

-

atacatorul își trimite cheia publică ca cheie publică A, astfel încât B o ia ca și cum ar lua-o de la A.

-

-

Side Channel Attack (SCA) − acest tip de atac nu este împotriva unui anumit tip de criptosistem sau algoritm. În schimb, este lansat pentru a exploata slăbiciunea implementării fizice a criptosistemului.

-

atacuri de sincronizare-exploatează faptul că diferite calcule necesită timpi diferiți pentru a calcula pe procesor. Prin măsurarea unor astfel de temporizări, este posibil să știți despre un anumit calcul pe care îl efectuează procesorul. De exemplu, dacă criptarea durează mai mult, indică faptul că cheia secretă este lungă.

-

atacuri de analiză a puterii-aceste atacuri sunt similare cu atacurile de sincronizare, cu excepția faptului că cantitatea de consum de energie este utilizată pentru a obține informații despre natura calculelor subiacente.

-

atacuri de analiză a erorilor – în aceste atacuri, erorile sunt induse în criptosistem și atacatorul studiază rezultatul rezultat pentru informații utile.

practicitatea atacurilor

atacurile asupra criptosistemelor descrise aici sunt extrem de academice, deoarece majoritatea provin din comunitatea academică. De fapt, multe atacuri academice implică presupuneri destul de nerealiste despre mediu, precum și despre capacitățile atacatorului. De exemplu, în atacul cu text cifrat ales, atacatorul necesită un număr impracticabil de perechi de text clar-cifrat alese în mod deliberat. Este posibil să nu fie practic cu totul.

cu toate acestea, faptul că există orice atac ar trebui să fie un motiv de îngrijorare, în special dacă tehnica de atac are potențialul de îmbunătățire.