care este diferența dintre un Port de consolă și un Port de gestionare?

este o diferență pe care trebuie să o cunoașteți!!!

una dintre întrebările pe care mulți dintre clienții și partenerii noștri le pun în legătură cu gestionarea în afara benzii pentru infrastructura lor de rețea este care este diferența dintre portul de gestionare dedicat și portul de consolă de pe unele dintre echipamentele lor de infrastructură de rețea? Pentru a răspunde la această întrebare vă permite să reveniți la elementele de bază ale rețelei.

există 3 avioane definite în lumea infrastructurii de rețea: planul de date, planul de Control și planul de gestionare.

- planul de date este în cazul în care fluxurile de trafic de utilizare și includ cadre transmise și pachete care conțin date de utilizator.

- planul de Control este în cazul în care informațiile de rutare și protocoalele care controlează fluxul în cazul în care datele de utilizator în planul de date reședința.

- planul de gestionare este locul în care se află traficul de configurare, cum ar fi comenzile de configurare a comutatoarelor și routerelor.

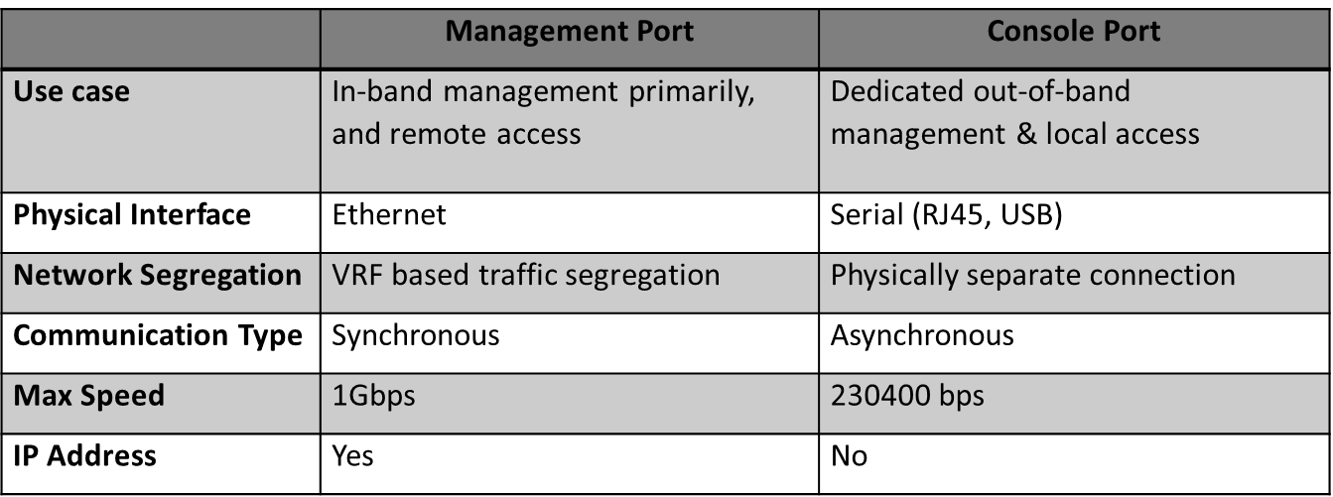

acum gestionarea unei infrastructuri de rețea se poate face în două moduri, unul este cunoscut sub numele de gestionare a rețelei în bandă, unde traficul de gestionare în bandă utilizează același plan de date ca cel utilizat de traficul de date pe dispozitivul de rețea. Un alt mod, mai rezistent pentru gestionarea dispozitivelor de rețea, este utilizarea unei rețele dedicate de gestionare în afara benzii, în care gestionarea dispozitivelor de rețea funcționează pe un plan de gestionare separat de planul de date. Și aici intră cele două porturi diferite (port de gestionare, care este de obicei un port Ethernet și port consolă, care este întotdeauna un port serial).

OOBM este o abordare mai sigură și mai rezistentă pentru gestionarea unei infrastructuri de rețea, deoarece poate funcționa chiar și în timpul congestionării traficului de date, a unei erori de dispozitiv sau a atacurilor de rețea. Un port de gestionare poate fi utilizat pentru gestionarea și configurarea de la distanță a unui dispozitiv de rețea, unde ca Port de consolă poate fi utilizat, împreună cu un server de consolă, cum ar fi Lantronix SLC 8000, pentru a implementa o rețea dedicată separată pentru a accesa dispozitivele de rețea în cazul în care rețeaua primară se prăbușește.

în acest caz, un utilizator poate accesa porturile consolei unui switch Cisco, prin intermediul unui server de consolă folosind o rețea secundară, cum ar fi LTE sau Wi-Fi și poate accesa de la distanță dispozitivul pentru a remedia problemele sau pentru a pune în carantină dispozitivele afectate de atacuri cibernetice. Puteți configura până la 15 utilizatori simultani să se conecteze la un Port de consolă.

unele dintre diferențele dintre cele două porturi sunt rezumate în tabelul de mai jos:

este important de menționat că utilizarea unei rețele dedicate în afara benzii care utilizează portul consolei este în creștere în trecutul recent din cauza creșterii atacurilor de rețea și a amenințărilor cibernetice interne și externe la adresa infrastructurii critice a rețelei. De fapt, Agenția de securitate cibernetică și infrastructură (CISA), care face parte din Departamentul de Securitate Internă și este consilierul de risc al națiunii, a emis un sfat de securitate în urmă cu mai puțin de un an (ST18-001) recomandând organizațiilor, mici și mari, să implementeze soluții dedicate de management out-of-band pentru a crește substanțial reziliența rețelelor lor.

CISA, recunoaște că managementul OoB poate fi implementat fizic, virtual sau printr-un hibrid al celor două. Deși infrastructura fizică suplimentară de rețea este necesară o infrastructură suplimentară pentru implementarea și menținerea unei rețele dedicate de gestionare a OoB fizice, este cea mai sigură opțiune pe care managerii de rețea o pot adopta.

mai jos sunt câteva recomandări suplimentare privind cele mai bune practici pentru securitatea infrastructurii de rețea:

- separați traficul standard de rețea de traficul de gestionare.

- asigurați-vă că gestionarea traficului pe dispozitive provine numai de la OoB.

- aplicați criptarea tuturor canalelor de gestionare.

- Criptați tot accesul de la distanță la dispozitivele de infrastructură, cum ar fi serverele terminale sau dial-in.

- gestionați toate funcțiile administrative de la o gazdă dedicată, complet patch-uri pe un canal securizat, de preferință pe OoB.

- întăriți dispozitivele de gestionare a rețelei prin testarea patch-urilor, dezactivarea serviciilor inutile pe routere și comutatoare și aplicarea unor politici puternice de parolă. Monitorizați jurnalele de rețea și revizuiți. Implementați controale de acces care permit doar serviciile administrative sau de management necesare (de ex., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).