Angriffe auf Kryptosysteme

In der heutigen Zeit werden nicht nur das Geschäft, sondern fast alle Aspekte des menschlichen Lebens von Informationen bestimmt. Daher ist es unerlässlich geworden, nützliche Informationen vor böswilligen Aktivitäten wie Angriffen zu schützen. Betrachten wir die Arten von Angriffen, denen Informationen normalerweise ausgesetzt sind.

Angriffe werden normalerweise basierend auf der vom Angreifer ausgeführten Aktion kategorisiert. Ein Angriff kann also passiv oder aktiv sein.

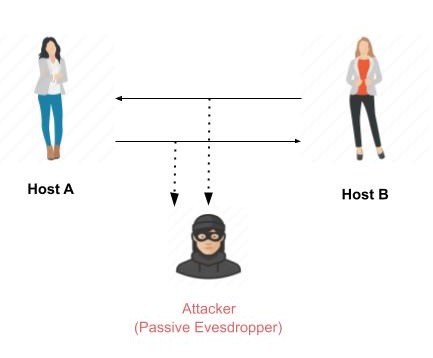

Passive Angriffe

Das Hauptziel eines passiven Angriffs besteht darin, unbefugten Zugriff auf die Informationen zu erhalten. Beispielsweise können Aktionen wie das Abfangen und Abhören des Kommunikationskanals als passiver Angriff angesehen werden.

Diese Aktionen sind passiver Natur, da sie weder Informationen beeinflussen noch den Kommunikationskanal stören. Ein passiver Angriff wird oft als Diebstahl von Informationen angesehen. Der einzige Unterschied zwischen dem Diebstahl physischer Güter und dem Diebstahl von Informationen besteht darin, dass der Diebstahl von Daten den Eigentümer weiterhin im Besitz dieser Daten lässt. Passiver Informationsangriff ist daher gefährlicher als der Diebstahl von Waren, da Informationsdiebstahl vom Eigentümer unbemerkt bleiben kann.

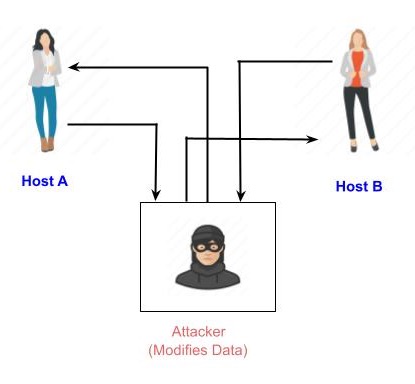

Aktive Angriffe

Bei einem aktiven Angriff werden die Informationen auf irgendeine Weise geändert, indem ein Prozess an den Informationen durchgeführt wird. Zum Beispiel,

-

Änderung der Informationen auf nicht autorisierte Weise.

-

Unbeabsichtigte oder nicht autorisierte Übertragung von Informationen initiieren.

-

Änderung von Authentifizierungsdaten wie Name des Urhebers oder Zeitstempel, die mit Informationen verknüpft sind

-

Unbefugtes Löschen von Daten.

-

Verweigerung des Zugriffs auf Informationen für legitime Benutzer (Denial of Service).

Die Kryptographie bietet viele Werkzeuge und Techniken zur Implementierung von Kryptosystemen, mit denen die meisten der oben beschriebenen Angriffe verhindert werden können.

Annahmen des Angreifers

Lassen Sie uns die vorherrschende Umgebung um Kryptosysteme sehen, gefolgt von den Arten von Angriffen, die verwendet werden, um diese Systeme zu brechen −

Umgebung um das Kryptosystem

Bei der Betrachtung möglicher Angriffe auf das Kryptosystem ist es notwendig, die Umgebung des Kryptosystems zu kennen. Die Annahmen und das Wissen des Angreifers über die Umgebung entscheiden über seine Fähigkeiten.

In der Kryptographie werden die folgenden drei Annahmen über die Sicherheitsumgebung und die Fähigkeiten des Angreifers getroffen.

Details des Verschlüsselungsschemas

Das Design eines Kryptosystems basiert auf den folgenden zwei Kryptografiealgorithmen −

-

Öffentliche Algorithmen – Mit dieser Option sind alle Details des Algorithmus gemeinfrei und allen bekannt.

-

Proprietäre Algorithmen – Die Details des Algorithmus sind nur den Systemdesignern und Benutzern bekannt.

Bei proprietären Algorithmen wird die Sicherheit durch Obscurity gewährleistet. Private Algorithmen sind möglicherweise nicht die stärksten Algorithmen, da sie intern entwickelt werden und möglicherweise nicht umfassend auf Schwachstellen untersucht werden.

Zweitens erlauben sie nur die Kommunikation zwischen geschlossenen Gruppen. Daher sind sie nicht für die moderne Kommunikation geeignet, bei der Menschen mit einer großen Anzahl bekannter oder unbekannter Entitäten kommunizieren. Auch nach Kerckhoffs Prinzip ist der Algorithmus bevorzugt öffentlich, wobei die Verschlüsselungsstärke im Schlüssel liegt.

Daher ist die erste Annahme über die Sicherheitsumgebung, dass der Verschlüsselungsalgorithmus dem Angreifer bekannt ist.

Verfügbarkeit von Chiffretext

Wir wissen, dass der Klartext, sobald er in Chiffretext verschlüsselt ist, zur Übertragung auf einen unsicheren öffentlichen Kanal (z. B. E-Mail) gestellt wird. Somit kann der Angreifer offensichtlich davon ausgehen, dass er Zugriff auf den vom Kryptosystem generierten Verschlüsselungstext hat.

Verfügbarkeit von Klartext und Chiffretext

Diese Annahme ist nicht so offensichtlich wie andere. Es kann jedoch Situationen geben, in denen ein Angreifer Zugriff auf Klartext und entsprechenden Chiffretext haben kann. Einige dieser möglichen Umstände sind −

-

Der Angreifer beeinflusst den Absender Klartext seiner Wahl zu konvertieren und erhält den Chiffretext.

-

Der Empfänger kann den Klartext versehentlich an den Angreifer weitergeben. Der Angreifer hat Zugriff auf den entsprechenden Verschlüsselungstext, der aus dem offenen Kanal stammt.

-

In einem Public-Key-Kryptosystem befindet sich der Verschlüsselungsschlüssel in einer offenen Domäne und ist jedem potenziellen Angreifer bekannt. Mit diesem Schlüssel kann er Paare von entsprechenden Klartexten und Chiffretexten generieren.

Kryptografische Angriffe

Die grundlegende Absicht eines Angreifers besteht darin, ein Kryptosystem zu durchbrechen und den Klartext aus dem Chiffretext zu finden. Um den Klartext zu erhalten, muss der Angreifer nur den geheimen Entschlüsselungsschlüssel herausfinden, da der Algorithmus bereits öffentlich zugänglich ist.

Daher wendet er maximale Anstrengungen an, um den im Kryptosystem verwendeten geheimen Schlüssel herauszufinden. Sobald der Angreifer den Schlüssel ermitteln kann, gilt das angegriffene System als defekt oder kompromittiert.

Basierend auf der verwendeten Methodik werden Angriffe auf Kryptosysteme wie folgt kategorisiert −

-

Ciphertext Only Attacks (COA) – Bei dieser Methode hat der Angreifer Zugriff auf eine Reihe von Ciphertext(s). Er hat keinen Zugang zu entsprechendem Klartext. COA wird als erfolgreich bezeichnet, wenn der entsprechende Klartext aus einem gegebenen Satz von Chiffretext bestimmt werden kann. Gelegentlich kann der Verschlüsselungsschlüssel aus diesem Angriff ermittelt werden. Moderne Kryptosysteme sind gegen Nur-Chiffretext-Angriffe geschützt.

-

Bekannter Klartextangriff (KPA) – Bei dieser Methode kennt der Angreifer den Klartext für einige Teile des Chiffretextes. Die Aufgabe besteht darin, den Rest des Chiffretextes mithilfe dieser Informationen zu entschlüsseln. Dies kann durch Bestimmung des Schlüssels oder durch eine andere Methode erfolgen. Das beste Beispiel für diesen Angriff ist die lineare Kryptoanalyse gegen Blockchiffren.

-

Chosen Plaintext Attack (CPA) − Bei dieser Methode hat der Angreifer den Text seiner Wahl verschlüsselt. Er hat also das Chiffriertext-Klartext-Paar seiner Wahl. Dies vereinfacht seine Aufgabe, den Verschlüsselungsschlüssel zu bestimmen. Ein Beispiel für diesen Angriff ist die differentielle Kryptoanalyse, die sowohl gegen Blockchiffren als auch gegen Hash-Funktionen angewendet wird. RSA, ein beliebtes Kryptosystem mit öffentlichem Schlüssel, ist auch anfällig für Nicht-Klartext-Angriffe.

-

Wörterbuchangriff – Dieser Angriff hat viele Varianten, die alle das Kompilieren eines ‘Wörterbuchs’ beinhalten. Bei der einfachsten Methode dieses Angriffs erstellt der Angreifer ein Wörterbuch mit Chiffretexten und entsprechenden Klartexten, die er über einen bestimmten Zeitraum gelernt hat. Wenn ein Angreifer in Zukunft den Chiffretext erhält, verweist er auf das Wörterbuch, um den entsprechenden Klartext zu finden.

-

Brute-Force-Angriff (BFA) – Bei dieser Methode versucht der Angreifer, den Schlüssel zu ermitteln, indem er alle möglichen Schlüssel versucht. Wenn der Schlüssel 8 Bit lang ist, beträgt die Anzahl der möglichen Schlüssel 28 = 256. Der Angreifer kennt den Chiffretext und den Algorithmus, jetzt versucht er alle 256 Schlüssel nacheinander zur Entschlüsselung. Die Zeit, um den Angriff abzuschließen, wäre sehr hoch, wenn der Schlüssel lang ist.

-

Birthday Attack – Dieser Angriff ist eine Variante der Brute-Force-Technik. Es wird gegen die kryptografische Hash-Funktion verwendet. Wenn Schüler in einer Klasse nach ihrem Geburtstag gefragt werden, lautet die Antwort eines der möglichen 365 Daten. Nehmen wir an, das Geburtsdatum des ersten Schülers ist der 3. August. Um dann den nächsten Schüler zu finden, dessen Geburtsdatum der 3. August ist, müssen wir 1,25 * 1 √ 365 ≈ 25 Schüler anfragen.

Wenn die Hash-Funktion 64-Bit-Hash-Werte erzeugt, sind die möglichen Hash-Werte 1,8×1019. Durch wiederholtes Auswerten der Funktion für verschiedene Eingaben wird erwartet, dass die gleiche Ausgabe nach etwa 5,1 x 109 zufälligen Eingaben erhalten wird.

Wenn der Angreifer in der Lage ist, zwei verschiedene Eingaben zu finden, die denselben Hashwert ergeben, handelt es sich um eine Kollision, und diese Hash-Funktion soll defekt sein.

-

Man in Middle Attack (MIM) – Die Ziele dieses Angriffs sind meist Kryptosysteme mit öffentlichem Schlüssel, bei denen der Schlüsselaustausch vor der Kommunikation stattfindet.

-

Host A möchte mit Host B kommunizieren und fordert daher den öffentlichen Schlüssel von B an.

-

Ein Angreifer fängt diese Anforderung ab und sendet stattdessen seinen öffentlichen Schlüssel.

-

Was auch immer Host A an Host B sendet, der Angreifer kann also lesen.

-

Um die Kommunikation aufrechtzuerhalten, verschlüsselt der Angreifer die Daten nach dem Lesen mit seinem öffentlichen Schlüssel neu und sendet sie an B.

-

Der Angreifer sendet seinen öffentlichen Schlüssel als öffentlichen Schlüssel von A, so dass B ihn so nimmt, als würde er ihn von A nehmen.

-

-

Side Channel Attack (SCA) − Diese Art von Angriff richtet sich nicht gegen eine bestimmte Art von Kryptosystem oder Algorithmus. Stattdessen wird es gestartet, um die Schwäche in der physischen Implementierung des Kryptosystems auszunutzen.

-

Timing-Angriffe – Sie nutzen die Tatsache aus, dass verschiedene Berechnungen unterschiedliche Zeiten benötigen, um auf dem Prozessor zu berechnen. Durch Messen solcher Zeitpunkte ist es möglich, über eine bestimmte Berechnung Bescheid zu wissen, die der Prozessor ausführt. Wenn die Verschlüsselung beispielsweise länger dauert, zeigt dies an, dass der geheime Schlüssel lang ist.

-

Power Analysis-Angriffe – Diese Angriffe ähneln Timing-Angriffen, mit der Ausnahme, dass der Stromverbrauch verwendet wird, um Informationen über die Art der zugrunde liegenden Berechnungen zu erhalten.

-

Fehleranalyseangriffe – Bei diesen Angriffen werden Fehler im Kryptosystem induziert und der Angreifer untersucht die resultierende Ausgabe auf nützliche Informationen.

Anzahl der Angriffe

Die hier beschriebenen Angriffe auf Kryptosysteme sind hochgradig akademisch, da die meisten von ihnen aus der akademischen Gemeinschaft stammen. Tatsächlich beinhalten viele akademische Angriffe ziemlich unrealistische Annahmen über die Umgebung sowie die Fähigkeiten des Angreifers. Bei einem Chosen-Ciphertext-Angriff benötigt der Angreifer beispielsweise eine unpraktische Anzahl absichtlich ausgewählter Klartext-Ciphertext-Paare. Es kann nicht ganz praktisch sein.

Dennoch sollte die Tatsache, dass ein Angriff vorliegt, Anlass zur Sorge geben, insbesondere wenn die Angriffstechnik Verbesserungspotenzial hat.