Ataques A Criptosistemas

En la era actual, no solo los negocios, sino casi todos los aspectos de la vida humana están impulsados por la información. Por lo tanto, se ha vuelto imperativo proteger la información útil de actividades maliciosas como ataques. Consideremos los tipos de ataques a los que normalmente se somete la información.Los ataques

normalmente se clasifican en función de la acción realizada por el atacante. Un ataque, por lo tanto, puede ser pasivo o activo.

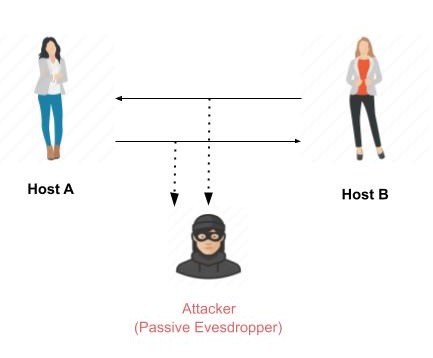

Ataques pasivos

El objetivo principal de un ataque pasivo es obtener acceso no autorizado a la información. Por ejemplo, acciones como interceptar y espiar en el canal de comunicación pueden considerarse ataques pasivos.

Estas acciones son de naturaleza pasiva, ya que no afectan a la información ni interrumpen el canal de comunicación. Un ataque pasivo es a menudo visto como robar información. La única diferencia en el robo de bienes físicos y el robo de información es que el robo de datos aún deja al propietario en posesión de esos datos. Por lo tanto, el ataque pasivo a la información es más peligroso que el robo de bienes, ya que el robo de información puede pasar desapercibido para el propietario.

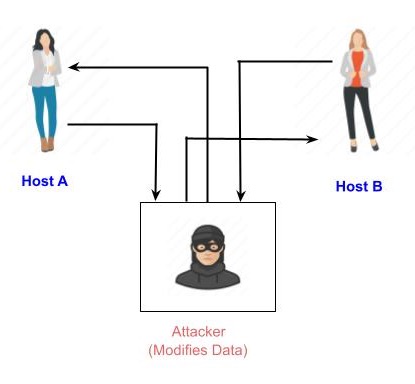

Ataques activos

Un ataque activo implica cambiar la información de alguna manera realizando algún proceso en la información. Por ejemplo,

-

Modificar la información de forma no autorizada.

-

Iniciar la transmisión no intencionada o no autorizada de información.

-

Alteración de los datos de autenticación, como el nombre del originador o la marca de tiempo asociada a la información

-

Eliminación no autorizada de datos.

-

Denegación de acceso a la información para usuarios legítimos (denegación de servicio).

La criptografía proporciona muchas herramientas y técnicas para implementar criptosistemas capaces de prevenir la mayoría de los ataques descritos anteriormente.

Suposiciones del atacante

Veamos el entorno prevaleciente alrededor de los criptosistemas seguido de los tipos de ataques empleados para romper estos sistemas:

Entorno alrededor del criptosistema

Al considerar posibles ataques al criptosistema, es necesario conocer el entorno de los criptosistemas. Las suposiciones y el conocimiento del atacante sobre el entorno deciden sus capacidades.

En criptografía, se hacen las siguientes tres suposiciones sobre el entorno de seguridad y las capacidades del atacante.

Detalles del esquema de cifrado

El diseño de un criptosistema se basa en los dos algoritmos de criptografía siguientes−

-

Algoritmos públicos: Con esta opción, todos los detalles del algoritmo son de dominio público, conocidos por todos.

-

Algoritmos propietarios – Los detalles del algoritmo solo son conocidos por los diseñadores y usuarios del sistema.

En el caso de algoritmos propietarios, la seguridad se garantiza a través de la oscuridad. Los algoritmos privados pueden no ser los algoritmos más fuertes, ya que se desarrollan internamente y no se pueden investigar exhaustivamente para detectar debilidades.

En segundo lugar, solo permiten la comunicación entre grupos cerrados. Por lo tanto, no son adecuados para la comunicación moderna, donde las personas se comunican con un gran número de entidades conocidas o desconocidas. Además, de acuerdo con el principio de Kerckhoff, se prefiere que el algoritmo sea público con la fuerza del cifrado en la clave.

Por lo tanto, la primera suposición sobre el entorno de seguridad es que el atacante conoce el algoritmo de cifrado.

Disponibilidad de texto cifrado

Sabemos que una vez que el texto sin formato se cifra en texto cifrado, se pone en un canal público no seguro (por ejemplo, correo electrónico) para su transmisión. Por lo tanto, el atacante puede asumir obviamente que tiene acceso al texto cifrado generado por el criptosistema.

Disponibilidad de texto sin formato y texto cifrado

Esta suposición no es tan obvia como otras. Sin embargo, puede haber situaciones en las que un atacante pueda tener acceso al texto sin formato y al texto cifrado correspondiente. Algunas de estas posibles circunstancias son−

-

El atacante influye en el remitente para convertir texto plano de su elección y obtiene el texto cifrado.

-

El receptor puede divulgar el texto sin formato al atacante inadvertidamente. El atacante tiene acceso al texto cifrado correspondiente recopilado desde el canal abierto.

-

En un criptosistema de clave pública, la clave de cifrado está en dominio abierto y es conocida por cualquier atacante potencial. Usando esta clave, puede generar pares de textos planos y textos cifrados correspondientes.

Ataques Criptográficos

La intención básica de un atacante es romper un criptosistema y encontrar el texto del texto cifrado. Para obtener el texto plano, el atacante solo necesita averiguar la clave de descifrado secreta, ya que el algoritmo ya está en dominio público.

Por lo tanto, aplica el máximo esfuerzo para descubrir la clave secreta utilizada en el criptosistema. Una vez que el atacante es capaz de determinar la clave, el sistema atacado se considera roto o comprometido.

Según la metodología utilizada, los ataques a criptosistemas se clasifican de la siguiente manera−

-

Ataques de solo texto cifrado (COA): En este método, el atacante tiene acceso a un conjunto de textos cifrados. No tiene acceso al texto plano correspondiente. Se dice que el COA es exitoso cuando el texto plano correspondiente se puede determinar a partir de un conjunto dado de texto cifrado. Ocasionalmente, la clave de cifrado se puede determinar a partir de este ataque. Los criptosistemas modernos están protegidos contra ataques de solo texto cifrado.

-

Ataque de texto plano conocido (KPA): En este método, el atacante conoce el texto plano de algunas partes del texto cifrado. La tarea es descifrar el resto del texto cifrado utilizando esta información. Esto se puede hacer determinando la clave o a través de algún otro método. El mejor ejemplo de este ataque es el criptoanálisis lineal contra cifrados de bloque.

-

Ataque de texto plano elegido (CPA): En este método, el atacante tiene cifrado el texto de su elección. Así que tiene el par texto cifrado-texto plano de su elección. Esto simplifica su tarea de determinar la clave de cifrado. Un ejemplo de este ataque es el criptoanálisis diferencial aplicado contra cifrados de bloque, así como funciones hash. Un popular criptosistema de clave pública, RSA también es vulnerable a ataques de texto plano elegido.

-

Ataque de diccionario – Este ataque tiene muchas variantes, todas las cuales implican compilar un ‘diccionario’. En el método más simple de este ataque, el atacante construye un diccionario de textos cifrados y textos planos correspondientes que ha aprendido durante un período de tiempo. En el futuro, cuando un atacante obtiene el texto cifrado, remite el diccionario para encontrar el texto plano correspondiente.

-

Ataque de Fuerza Bruta (BFA): En este método, el atacante intenta determinar la clave intentando todas las claves posibles. Si la clave tiene 8 bits de longitud, el número de claves posibles es 28 = 256. El atacante conoce el texto cifrado y el algoritmo, ahora intenta descifrar las 256 claves una por una. El tiempo para completar el ataque sería muy alto si la clave es larga.

-

Ataque de cumpleaños: Este ataque es una variante de la técnica de fuerza bruta. Se usa contra la función hash criptográfica. Cuando a los estudiantes de una clase se les pregunta sobre sus cumpleaños, la respuesta es una de las posibles 365 fechas. Supongamos que la fecha de nacimiento del primer estudiante es el 3 de agosto. Luego, para encontrar al siguiente estudiante cuya fecha de nacimiento es el 3 de agosto, necesitamos preguntar 1.25 * SI√365 ≈ 25 estudiantes.

Del mismo modo, si la función hash produce valores hash de 64 bits, los valores hash posibles son 1, 8×1019. Al evaluar repetidamente la función para diferentes entradas, se espera obtener la misma salida después de aproximadamente 5, 1×109 entradas aleatorias.

Si el atacante es capaz de encontrar dos entradas diferentes que dan el mismo valor hash, se trata de una colisión y se dice que la función hash está rota.

-

Man in Middle Attack (MIM) − Los objetivos de este ataque son en su mayoría criptosistemas de clave pública en los que el intercambio de claves está involucrado antes de que tenga lugar la comunicación.

-

El host A quiere comunicarse con el host B, por lo que solicita la clave pública de B.

-

Un atacante intercepta esta solicitud y envía su clave pública en su lugar.

-

Por lo tanto, cualquier host A que envíe al host B, el atacante es capaz de leer.

-

Para mantener la comunicación, el atacante vuelve a cifrar los datos después de leerlos con su clave pública y los envía a B.

-

El atacante envía su clave pública como clave pública de A para que B la tome como si la estuviera tomando de A.

-

-

Ataque de canal lateral (SCA): Este tipo de ataque no es contra ningún tipo particular de criptosistema o algoritmo. En su lugar, se lanza para explotar la debilidad en la implementación física del criptosistema.

-

Ataques de sincronización: aprovechan el hecho de que los diferentes cálculos tardan en calcularse en el procesador. Al medir tales tiempos, es posible conocer un cálculo en particular que el procesador está llevando a cabo. Por ejemplo, si el cifrado tarda más tiempo, indica que la clave secreta es larga.

-

Ataques de análisis de energía: Estos ataques son similares a los ataques de sincronización, excepto que la cantidad de consumo de energía se usa para obtener información sobre la naturaleza de los cálculos subyacentes.

-

Ataques de análisis de fallas: En estos ataques, se inducen errores en el criptosistema y el atacante estudia la salida resultante para obtener información útil.

Practicidad de los ataques

Los ataques a criptosistemas descritos aquí son altamente académicos, ya que la mayoría de ellos provienen de la comunidad académica. De hecho, muchos ataques académicos implican suposiciones bastante poco realistas sobre el entorno, así como las capacidades del atacante. Por ejemplo, en un ataque de texto cifrado elegido, el atacante requiere un número poco práctico de pares de texto sin formato y texto cifrado elegidos deliberadamente. Puede que no sea del todo práctico.

No obstante, el hecho de que exista cualquier ataque debe ser motivo de preocupación, particularmente si la técnica de ataque tiene potencial de mejora.