¿Cuál es la diferencia entre un Puerto de consola y un Puerto de administración?

¡Es una diferencia que necesitas saber!!!

Una de las preguntas que hacen muchos de nuestros clientes y socios en relación con la administración fuera de banda de su infraestructura de red es ¿cuál es la diferencia entre el puerto de administración dedicado y el puerto de consola en algunos de sus equipos de infraestructura de red? Para responder a esa pregunta, volvamos a los conceptos básicos de la creación de redes.

Hay 3 planos definidos en el mundo de la infraestructura de red: Plano de Datos, Plano de Control y Plano de Administración.

- El plano de datos es donde fluye el tráfico de uso e incluye marcos reenviados y paquetes que contienen datos de usuario.

- El plano de control es donde residen la información de enrutamiento y los protocolos que controlan el flujo si los datos del usuario en el plano de datos.

- El plano de administración es donde reside el tráfico de configuración, como los comandos para configurar los conmutadores y enrutadores.

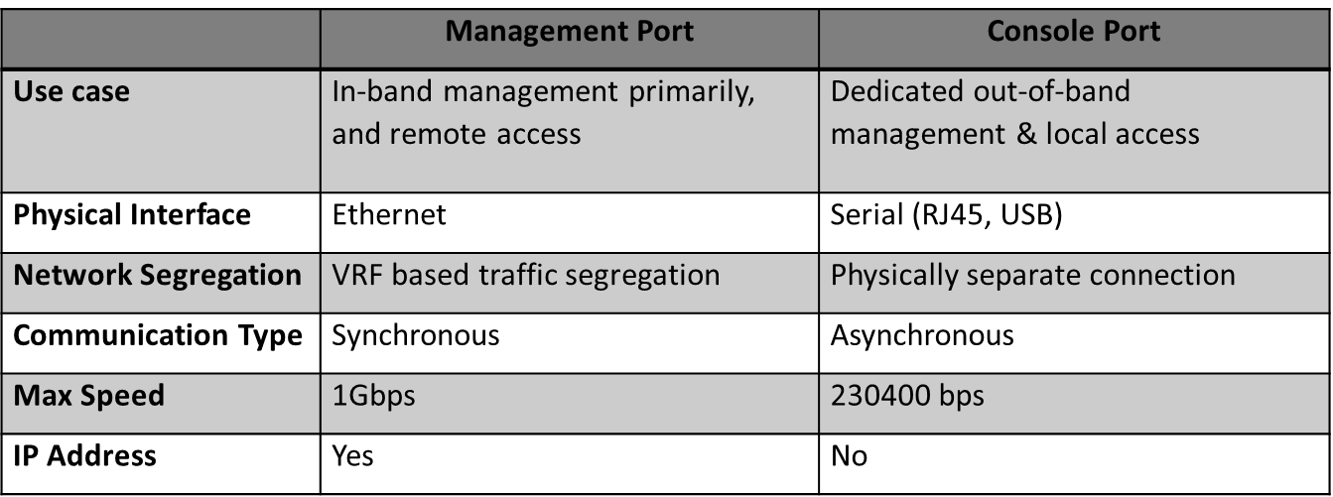

Ahora la administración de una infraestructura de red se puede hacer de dos maneras, una se conoce como administración de red en banda, donde el tráfico de administración en banda utiliza el mismo plano de datos que el tráfico de datos en el dispositivo de red. Otra forma más resistente de administrar dispositivos de red es utilizar una red de administración fuera de banda dedicada, en la que la administración de los dispositivos de red opera en un plano de administración separado del plano de datos. Y ahí es donde entran en juego los dos puertos diferentes (puerto de administración, que normalmente es un puerto Ethernet y puerto de consola, que siempre es un puerto serie).

OOBM es un enfoque más seguro y resistente para administrar una infraestructura de red, ya que puede funcionar incluso durante la congestión del tráfico de datos, un fallo del dispositivo o ataques de red. Un puerto de administración se puede usar para la administración remota y la configuración de un dispositivo de red, donde el Puerto de consola se puede usar, junto con un servidor de consola, como Lantronix SLC 8000, para implementar una red dedicada separada para acceder a los dispositivos de red en caso de que la red principal se caiga.

En este caso, un usuario puede acceder a los puertos de consola de un switch Cisco a través de un servidor de consola utilizando una red secundaria, como LTE o Wi-Fi, y poder acceder de forma remota al dispositivo para solucionar problemas o poner en cuarentena dispositivos afectados por ciberataques. Puede configurar hasta 15 usuarios simultáneos para conectarse a un puerto de consola.

Algunas de las diferencias entre los dos puertos se resumen en la siguiente tabla:

Es importante tener en cuenta que el uso de una red dedicada fuera de banda utilizando el puerto de consola está aumentando en el pasado reciente debido al aumento de los ataques de red y las ciberamenazas nacionales y extranjeras a la infraestructura de red crítica. De hecho, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), que forma parte del Departamento de Seguridad Nacional y es el asesor de riesgos de la nación, emitió un consejo de seguridad hace menos de un año (ST18-001) recomendando a las organizaciones, pequeñas y grandes, que implementen soluciones de administración fuera de banda dedicadas para aumentar sustancialmente la resiliencia de sus redes.

CISA, reconoce que la gestión de OoB se puede implementar física, virtualmente o a través de un híbrido de los dos. Aunque se requiere infraestructura de red física adicional para implementar y mantener una red de administración de OoB física dedicada, es la opción más segura que los administradores de red pueden adoptar.

A continuación se presentan algunas recomendaciones adicionales sobre prácticas recomendadas para la seguridad de su infraestructura de red:

- Separa el tráfico de red estándar del tráfico de administración.

- Asegúrese de que el tráfico de administración en los dispositivos solo provenga de OoB.

- Aplicar cifrado a todos los canales de administración.

- Cifrar todo el acceso remoto a dispositivos de infraestructura, como terminales o servidores de acceso telefónico.

- Gestione todas las funciones administrativas desde un host dedicado y totalmente parcheado a través de un canal seguro, preferiblemente en OoB.

- Endurezca los dispositivos de administración de redes probando parches, desactivando servicios innecesarios en enrutadores y conmutadores y aplicando políticas de contraseñas seguras. Supervise la red y revise los registros. Implementar controles de acceso que solo permitan los servicios administrativos o de gestión requeridos (p. ej., SNMP, Protocolo de Tiempo de Red, Shell Seguro, FTP, Protocolo de Transferencia de Archivos Triviales, RDP, SMB).