hyökkäykset Cryptosystems

nykyisenä aikakautena informaatio ohjaa paitsi liike-elämää myös lähes kaikkia ihmiselämän osa-alueita. Siksi on tullut välttämättömäksi suojata hyödyllistä tietoa haitallisilta toiminnoilta, kuten hyökkäyksiltä. Mietitäänpä, millaisia hyökkäyksiä informaatioon tyypillisesti kohdistuu.

hyökkäykset luokitellaan tyypillisesti hyökkääjän suorittaman toiminnan perusteella. Hyökkäys voi siis olla passiivinen tai aktiivinen.

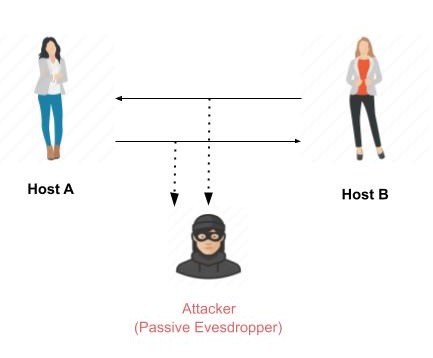

passiiviset hyökkäykset

passiivisen hyökkäyksen päätavoite on saada luvatta tietoa. Passiivisena hyökkäyksenä voidaan pitää esimerkiksi salakuuntelua ja salakuuntelua viestintäkanavalla.

nämä toimet ovat luonteeltaan passiivisia, koska ne eivät vaikuta tietoon eivätkä häiritse viestintäkanavaa. Passiivinen hyökkäys nähdään usein tiedon varastamisena. Ainut ero fyysisten tavaroiden ja tietojen varastamisessa on se, että tietojen varastaminen jättää ne edelleen omistajan haltuun. Passiivinen informaatiohyökkäys on siis tavaroiden varastamista vaarallisempaa, sillä informaatiovarkaus voi jäädä omistajalta huomaamatta.

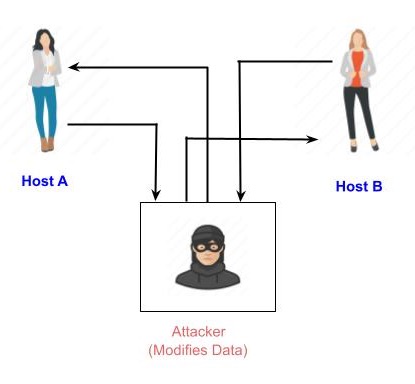

aktiiviset hyökkäykset

aktiivisessa hyökkäyksessä informaatiota muutetaan jollakin tavalla suorittamalla informaatiolle jokin prosessi. Esimerkiksi,

-

Tietojen muokkaaminen luvattomalla tavalla.

-

käynnistän tahattoman tai luvattoman tiedonsiirron.

-

aitoustietojen, kuten lähettäjän nimen tai tietoihin liittyvän aikaleiman, muuttaminen

-

tietojen luvaton poistaminen.

-

laillisten käyttäjien pääsyn epääminen (palvelunestohyökkäys).

salaus tarjoaa monia työkaluja ja tekniikoita salausjärjestelmien toteuttamiseen, jotka pystyvät estämään suurimman osan edellä kuvatuista hyökkäyksistä.

hyökkääjän oletukset

Katsotaanpa vallitsevaa kryptosysteemien ympäristöä ja näiden järjestelmien murtamiseen käytettyjä hyökkäystyyppejä −

Cryptosystemiä ympäröivä ympäristö

kryptosysteemiin kohdistuvia mahdollisia hyökkäyksiä tarkasteltaessa on tarpeen tuntea kryptosysteemiympäristö. Hyökkääjän oletukset ja tieto ympäristöstä ratkaisevat hänen kykynsä.

salauksessa tehdään seuraavat kolme oletusta tietoturvaympäristöstä ja hyökkääjän kyvyistä.

salausjärjestelmän yksityiskohdat

salausjärjestelmän suunnittelu perustuu seuraaviin kahteen salausalgoritmiin−

-

julkiset algoritmit – tämän vaihtoehdon avulla kaikki algoritmin yksityiskohdat ovat julkisia, kaikkien tiedossa.

-

patentoidut algoritmit-algoritmin yksityiskohdat ovat vain järjestelmän suunnittelijoiden ja käyttäjien tiedossa.

jos kyseessä on oma algoritmeja, turvallisuus varmistetaan hämäryys. Yksityiset algoritmit eivät välttämättä ole vahvimpia algoritmeja, koska ne on kehitetty talon sisällä, eikä heikkouksia välttämättä tutkita laajasti.

toiseksi, ne mahdollistavat viestinnän vain suljetun ryhmän kesken. Siksi ne eivät sovellu nykyaikaiseen viestintään, jossa ihmiset kommunikoivat lukuisten tunnettujen tai tuntemattomien entiteettien kanssa. Myös kerckhoffin periaatteen mukaan algoritmin on suotavaa olla julkinen, jossa salauksen vahvuus makaa avaimessa.

näin ollen ensimmäinen oletus tietoturvaympäristöstä on, että salausalgoritmi on hyökkääjän tiedossa.

Salatekstin saatavuus

tiedämme, että kun selkoteksti on salattu salatekstiksi, se laitetaan suojaamattomalle julkiselle kanavalle (vaikkapa sähköpostiin) lähetettäväksi. Näin hyökkääjä voi ilmeisesti olettaa, että sillä on pääsy kryptosysteemin luomaan salakirjoitukseen.

Selkotekstin ja Salatekstin saatavuus

tämä oletus ei ole yhtä ilmeinen kuin muut. Voi kuitenkin olla tilanteita, joissa hyökkääjä pääsee käsiksi selkotekstiin ja vastaavaan salatekstiin. Jotkut tällaiset mahdolliset olosuhteet ovat−

-

hyökkääjä vaikuttaa lähettäjään muuntamaan valitsemansa selkotekstin ja saa haltuunsa salatekstin.

-

vastaanottaja saattaa paljastaa selkokielen hyökkääjälle epähuomiossa. Hyökkääjä pääsee käsiksi avoimelta kanavalta kerättyyn vastaavaan salakirjoitukseen.

-

julkisen avaimen kryptosysteemissä salausavain on avoimessa domainissa ja se on jokaisen mahdollisen hyökkääjän tiedossa. Tällä avaimella hän voi luoda pareittain vastaavia selkotekstejä ja salakirjoitustekstejä.

Salaushyökkäykset

hyökkääjän perustarkoitus on murtaa kryptosysteemi ja löytää selkoteksti salatekstistä. Selkotekstin saadakseen hyökkääjän tarvitsee vain selvittää salainen salauksen purkuavain, sillä algoritmi on jo public domainissa.

näin ollen hän pyrkii maksimaalisesti selvittämään kryptosysteemissä käytetyn salaisen avaimen. Kun hyökkääjä pystyy määrittämään avaimen, hyökätty järjestelmä katsotaan rikkinäiseksi tai vaarantuneeksi.

käytetyn menetelmän perusteella kryptosysteemeihin kohdistuvat hyökkäykset luokitellaan seuraavasti−

-

Ciphertext only Attacks (CoA) – tässä menetelmässä hyökkääjällä on pääsy joukko ciphertext(s). Hänellä ei ole pääsyä vastaaviin teksteihin. COA: n sanotaan onnistuvan, kun vastaava selkoteksti voidaan määrittää tietystä salatekstien joukosta. Toisinaan salausavain voidaan määrittää tästä hyökkäyksestä. Nykyaikaiset kryptosysteemit on suojattu vain salakirjoitusta sisältäviltä hyökkäyksiltä.

-

tunnettu Plaintext Attack (KPA) − tässä menetelmässä hyökkääjä tuntee selkotekstin joillekin salatekstin osille. Tehtävänä on purkaa salakirjoituksen loppuosa näiden tietojen avulla. Tämä voidaan tehdä määrittämällä avain tai jollakin muulla menetelmällä. Paras esimerkki tästä hyökkäyksestä on lineaarinen kryptoanalyysi lohkosalakirjoituksia vastaan.

-

Chosen Plaintext Attack (CPA) − tässä menetelmässä hyökkääjällä on valitsemansa teksti salattuna. Hänellä on siis valitsemansa salateksti-tekstipari. Tämä yksinkertaistaa hänen tehtäväänsä salausavaimen määrittämisessä. Esimerkki tästä hyökkäyksestä on differentiaalinen kryptoanalyysi, jota käytetään lohkosalakirjoituksia sekä hajautusfunktioita vastaan. Suosittu julkisen avaimen kryptosysteemi RSA on myös altis selected-plaintext-hyökkäyksille.

-

Dictionary Attack-tämä hyökkäys on monia muunnelmia, jotka kaikki edellyttävät kokoamista “sanakirja”. Yksinkertaisimmillaan attacker rakentaa sanakirjan salakirjoituksista ja niitä vastaavista selkoteksteistä, jotka hän on oppinut ajan kuluessa. Kun hyökkääjä tulevaisuudessa saa salakirjoitustekstin, hän viittaa sanakirjaan löytääkseen vastaavan selkotekstin.

-

Brute Force Attack (BFA) – tässä menetelmässä hyökkääjä yrittää määrittää avaimen yrittämällä kaikkia mahdollisia avaimia. Jos avain on 8 bittiä pitkä, mahdollisten avainten määrä on 28 = 256. Hyökkääjä tuntee salakirjoituksen ja algoritmin, nyt hän yrittää kaikki 256 avainta yksitellen salauksen purkamiseksi. Hyökkäysaika olisi erittäin korkea, jos avain on pitkä.

-

Birthday Attack – tämä hyökkäys on muunnelma brute-force-tekniikasta. Sitä käytetään kryptografista hash-funktiota vastaan. Kun luokan oppilailta kysytään heidän syntymäpäiviään, vastaus on yksi mahdollisista 365 päivämäärästä. Oletetaan, että ensimmäisen oppilaan syntymäaika on 3. elokuuta. Sitten löytää seuraava opiskelija, jonka syntymäaika on 3 Elokuu, meidän täytyy tiedustella 1.25 * ja√365 ≈ 25 opiskelijoille.

vastaavasti, jos hash-funktio tuottaa 64-bittisiä hash-arvoja, mahdolliset hash-arvot ovat 1. 8×1019. Arvioimalla funktiota toistuvasti eri panoksille saadaan sama tuotos noin 5. 1×109 satunnaispanoksen jälkeen.

jos hyökkääjä pystyy löytämään kaksi erilaista syöttöä, jotka antavat saman hajautusarvon, kyseessä on törmäys ja hajautusfunktion sanotaan olevan rikki.

-

Man in Middle Attack (Mim) – tämän hyökkäyksen kohteet ovat enimmäkseen julkisen avaimen kryptosysteemejä, joissa avainten vaihto on mukana ennen kommunikointia.

-

isäntä a haluaa kommunikoida isäntä B, joten pyytää julkinen avain B.

-

hyökkääjä sieppaa tämän pyynnön ja lähettää sen sijaan julkisen avaimensa.

-

näin ollen mitä isäntä A lähettääkään isäntä B: lle, hyökkääjä pystyy lukemaan.

-

viestiyhteyden ylläpitämiseksi hyökkääjä salaa tiedot uudelleen luettuaan julkisella avaimellaan ja lähettää B: lle.

-

hyökkääjä lähettää julkisen avaimensa A: n julkisena avaimena niin, että B ottaa sen kuin ottaisi A: lta.

-

-

Side Channel Attack (SCA) – tämän tyyppinen hyökkäys ei ole mitään tietyntyyppistä kryptosysteemiä tai algoritmia vastaan. Sen sijaan se laukaistaan hyödyntämään kryptosysteemin fyysisen toteutuksen heikkoutta.

-

ajoitus hyökkäykset-he hyödyntävät sitä, että eri laskelmat kestää eri kertaa laskea prosessori. Mittaamalla tällaisia ajoituksia on mahdollista tietää tietty laskenta prosessori suorittaa. Jos esimerkiksi salaus kestää pidempään, se kertoo, että salainen avain on pitkä.

-

Tehoanalyysihyökkäykset – nämä hyökkäykset ovat samanlaisia kuin ajoitushyökkäykset, paitsi että virrankulutuksen määrää käytetään saamaan tietoa taustalla olevien laskelmien luonteesta.

-

vikojen analysointihyökkäykset-näissä hyökkäyksissä kryptosysteemiin indusoidaan virheitä ja hyökkääjä tutkii tuloksena olevan tuotoksen saadakseen hyödyllistä tietoa.

hyökkäysten käytännöllisyys

tässä kuvatut hyökkäykset kryptosysteemejä vastaan ovat hyvin akateemisia, sillä suurin osa niistä tulee akateemisesta yhteisöstä. Itse asiassa monet akateemiset hyökkäykset sisältävät melko epärealistisia oletuksia ympäristöstä sekä hyökkääjän kyvyistä. Esimerkiksi chosen-ciphertext-hyökkäyksessä hyökkääjä vaatii epäkäytännöllisen määrän tarkoituksella valittuja plantext-ciphertext-pareja. Se ei välttämättä ole täysin käytännöllistä.

on kuitenkin syytä huolestua siitä, että mikä tahansa hyökkäys on olemassa, varsinkin jos hyökkäystekniikassa on parantamisen varaa.