GeeksforGeeks

- Mit zunehmender Verzögerung nimmt die Leistung ab.

- Wenn die Verzögerung zunimmt, tritt eine erneute Übertragung auf, was die Situation verschlimmert.

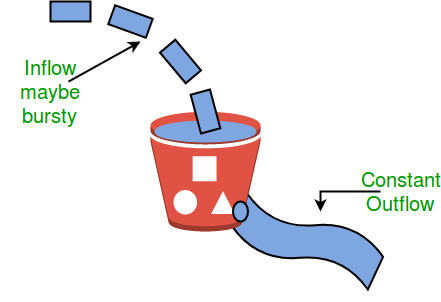

- Leaky Bucket Algorithmus

- Wenn der Host ein Paket senden möchte, wird das Paket in den Bucket geworfen.

- Der Bucket leckt mit einer konstanten Rate, was bedeutet, dass die Netzwerkschnittstelle Pakete mit einer konstanten Rate überträgt.

- Bursty-Verkehr wird durch den undichten Eimer in einen gleichmäßigen Verkehr umgewandelt.

- In der Praxis ist der Bucket eine endliche Warteschlange, die mit einer endlichen Rate ausgegeben wird.

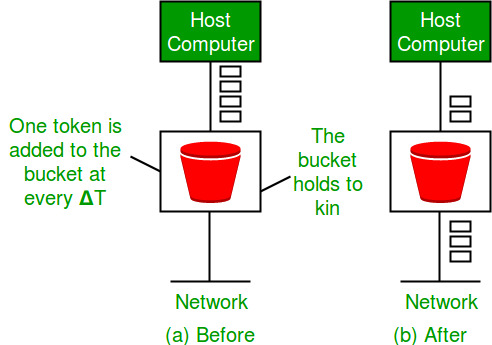

- Token-Bucket-Algorithmus

- In regelmäßigen Abständen werden Token in den Eimer geworfen. ƒ

- Der Eimer hat eine maximale Kapazität. ƒ

- Wenn ein fertiges Paket vorhanden ist, wird ein Token aus dem Bucket entfernt und das Paket gesendet.

- Wenn sich kein Token im Bucket befindet, kann das Paket nicht gesendet werden.

Möglichkeiten, wie Token Bucket Leaky Bucket überlegen ist:

Der Leaky-Bucket-Algorithmus steuert die Geschwindigkeit, mit der die Pakete in das Netzwerk eingeführt werden, ist jedoch sehr konservativ. Im Token-Bucket-Algorithmus wird eine gewisse Flexibilität eingeführt. Im Token-Bucket werden bei jedem Tick (bis zu einem bestimmten Limit) Algorithmus-Token generiert. Damit ein eingehendes Paket übertragen werden kann, muss es ein Token erfassen und die Übertragung erfolgt mit der gleichen Geschwindigkeit. Daher werden einige der Datenpakete mit der gleichen Rate übertragen, wenn Token verfügbar sind, und führt somit zu einer gewissen Flexibilität im System.

Formel: M * s = C + ρ * s

wobei S – die benötigte Zeit ist

M – Maximale Ausgaberate

ρ – Token-Ankunftsrate

C – Kapazität des Token-Buckets in Byte