Kriptorendszerek elleni támadások

a jelen korszakban nemcsak az üzleti élet, hanem az emberi élet szinte minden aspektusát az információ vezérli. Ezért elengedhetetlenné vált a hasznos információk védelme a rosszindulatú tevékenységektől, például a támadásoktól. Vizsgáljuk meg azokat a támadásokat, amelyeknek az információ általában ki van téve.

a támadásokat általában a támadó által végrehajtott művelet alapján kategorizálják. A támadás tehát lehet passzív vagy aktív.

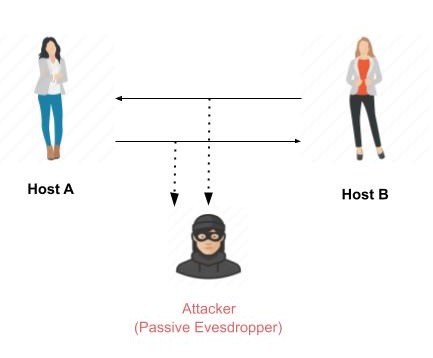

passzív támadások

a passzív támadás fő célja az információkhoz való jogosulatlan hozzáférés megszerzése. Például a kommunikációs csatornán történő lehallgatás és lehallgatás passzív támadásnak tekinthető.

ezek a cselekvések passzív jellegűek, mivel nem befolyásolják az információt, és nem zavarják a kommunikációs csatornát. A passzív támadást gyakran információ lopásnak tekintik. Az egyetlen különbség a fizikai javak ellopásában és az információ ellopásában az, hogy az adatok ellopása továbbra is a tulajdonos birtokában marad. A passzív információs támadás tehát veszélyesebb, mint az áruk ellopása, mivel az információlopás a tulajdonos észrevétlen maradhat.

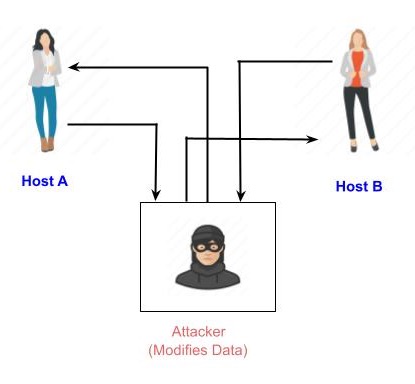

aktív támadások

az aktív támadás magában foglalja az információ valamilyen módon történő megváltoztatását az információ valamilyen folyamatának végrehajtásával. Például,

-

az információ jogosulatlan módosítása.

-

információk nem szándékos vagy jogosulatlan továbbításának kezdeményezése.

-

a hitelesítési adatok, például a kezdeményező neve vagy az információkhoz társított időbélyeg módosítása

-

az adatok jogosulatlan törlése.

-

az információkhoz való hozzáférés megtagadása törvényes felhasználók számára (szolgáltatásmegtagadás).

a kriptográfia számos eszközt és technikát kínál a kriptorendszerek megvalósításához, amelyek képesek megakadályozni a fent leírt támadások többségét.

a támadó feltételezései

nézzük meg a kriptorendszerek körüli uralkodó környezetet, majd a rendszerek megtörésére alkalmazott támadások típusait −

a Kriptorendszer körüli környezet

a kriptorendszer elleni lehetséges támadások mérlegelésekor ismerni kell a kriptorendszerek környezetét. A támadó feltételezései és a környezettel kapcsolatos ismeretei határozzák meg képességeit.

a kriptográfiában a következő három feltételezés merül fel a biztonsági környezettel és a támadó képességeivel kapcsolatban.

a titkosítási séma részletei

a kriptorendszer kialakítása a következő két kriptográfiai algoritmuson alapul−

-

nyilvános algoritmusok-ezzel az opcióval az algoritmus minden részlete nyilvános, mindenki számára ismert.

-

szabadalmaztatott algoritmusok-az algoritmus részleteit csak a rendszertervezők és a felhasználók ismerik.

szabadalmaztatott algoritmusok esetén a biztonságot homályosság biztosítja. A privát algoritmusok nem feltétlenül a legerősebb algoritmusok, mivel házon belül fejlesztik őket, és nem feltétlenül vizsgálják meg alaposan a gyengeséget.

másodszor, csak zárt csoportok közötti kommunikációt tesznek lehetővé. Ezért nem alkalmasak a modern kommunikációra, ahol az emberek nagyszámú ismert vagy ismeretlen entitással kommunikálnak. Kerckhoff elve szerint az algoritmus inkább nyilvános, a titkosítás erőssége a kulcsban rejlik.

így az első feltételezés a biztonsági környezetről az, hogy a titkosítási algoritmus ismert a támadó számára.

a rejtjelezett szöveg elérhetősége

tudjuk, hogy ha a sima szöveg titkosítva van, akkor nem biztonságos nyilvános csatornára (mondjuk e-mailre) kerül továbbításra. Így a támadó nyilvánvalóan feltételezheti, hogy hozzáfér a kriptorendszer által generált rejtjelszöveghez.

egyszerű szöveg és rejtjeles szöveg elérhetősége

ez a feltételezés nem olyan nyilvánvaló, mint a többi. Vannak azonban olyan helyzetek, amikor a támadó hozzáférhet a sima szöveghez és a megfelelő rejtjelhez. Néhány ilyen lehetséges körülmény−

-

a támadó befolyásolja a feladót, hogy konvertálja az általa választott egyszerű szöveget, és megszerzi a rejtjelezést.

-

a vevő véletlenül felfedheti a sima szöveget a támadónak. A támadó hozzáférhet a nyitott csatornáról összegyűjtött megfelelő rejtjelszöveghez.

-

egy nyilvános kulcsú kriptorendszerben a titkosítási kulcs nyílt tartományban van, és minden potenciális támadó számára ismert. Ezzel a kulccsal párokat hozhat létre a megfelelő plaintext-ekből és ciphertext-ekből.

kriptográfiai támadások

a támadó alapvető célja a kriptorendszer feltörése és a sima szöveg megtalálása a rejtjelezett szövegből. A sima szöveg megszerzéséhez a támadónak csak meg kell találnia a titkos dekódolási kulcsot, mivel az algoritmus már nyilvános.

ezért maximális erőfeszítéseket tesz a kriptorendszerben használt titkos kulcs kiderítésére. Miután a támadó képes meghatározni a kulcsot, a megtámadott rendszert töröttnek vagy veszélyeztetettnek tekintik.

az alkalmazott módszertan alapján a kriptorendszerek elleni támadások a következők szerint vannak kategorizálva−

-

csak rejtjelezett támadások (COA) – ebben a módszerben a támadó hozzáférhet a rejtjelezett szöveg(ek) halmazához. Nem fér hozzá a megfelelő egyszerű szöveghez. A COA akkor sikeres, ha a megfelelő egyszerű szöveg meghatározható egy adott rejtjelszöveg-készletből. Esetenként a titkosítási kulcs meghatározható ebből a támadásból. A Modern kriptorendszereket csak rejtjelezett támadások ellen védik.

-

ismert egyszerű szöveges támadás (KPA) − ebben a módszerben a támadó ismeri a rejtjelezett szöveg egyes részeinek egyszerű szövegét. A feladat az, hogy visszafejtse a többi rejtjelszöveget ezen információk felhasználásával. Ez történhet a kulcs meghatározásával vagy más módszerrel. A támadás legjobb példája a blokk rejtjelekkel szembeni lineáris kriptanalízis.

-

választott sima szöveges támadás (CPA) − ebben a módszerben a támadónak titkosítva van a választott szövege. Tehát megvan a választott rejtjel-egyszerű szöveg pár. Ez leegyszerűsíti a titkosítási kulcs meghatározásának feladatát. Egy példa erre a támadás differenciális kriptanalízis ellen alkalmazott blokk rejtjeleket, valamint hash függvények. A népszerű nyilvános kulcsú kriptorendszer, az RSA szintén sebezhető a választott egyszerű szöveges támadásokkal szemben.

-

szótár támadás-ennek a támadásnak számos változata van, amelyek mindegyike egy ‘szótár’ összeállítását foglalja magában. A legegyszerűbb módszer a támadás, támadó épít egy szótárat rejtjelszövegek és a megfelelő plaintexts, hogy megtanulta egy ideig. A jövőben, amikor a támadó megkapja a rejtjelezett szöveget, a szótárra utal, hogy megtalálja a megfelelő egyszerű szöveget.

-

Brute Force Attack (BFA) − ebben a módszerben a támadó megpróbálja meghatározni a kulcsot az összes lehetséges kulcs megkísérlésével. Ha a kulcs 8 Bit hosszú, akkor a lehetséges kulcsok száma 28 = 256. A támadó ismeri a rejtjelezést és az algoritmust, most egyenként megpróbálja megfejteni a 256 kulcsot. A támadás befejezésének ideje nagyon magas lenne, ha a kulcs hosszú.

-

születésnapi támadás-ez a támadás a brute-force technika egyik változata. A kriptográfiai hash függvény ellen használják. Amikor egy osztály tanulóit megkérdezik születésnapjukról, a válasz a lehetséges 365 dátum egyike. Tegyük fel, hogy az első hallgató születési dátuma Augusztus 3. Aztán, hogy megtalálja a következő diák, akinek születési dátum 3rd augusztus, meg kell érdeklődni 1.25*665 65 diák.

hasonlóképpen, ha a hash függvény 64 bites hash értékeket állít elő, akkor a lehetséges hash értékek 1, 8×1019. A különböző bemenetek függvényének ismételt értékelésével várhatóan ugyanazt a kimenetet kapjuk körülbelül 5, 1×109 véletlenszerű bemenet után.

ha a támadó két különböző bemenetet talál, amelyek ugyanazt a hash értéket adják meg, akkor ütközésről van szó, és azt mondják, hogy a hash függvény megszakadt.

-

ember a középső támadásban (Mim) – ennek a támadásnak a célpontjai többnyire nyilvános kulcsú kriptorendszerek, ahol a kulcscsere részt vesz a kommunikáció előtt.

-

az A gazdagép kommunikálni akar a B gazdagéppel, ezért kéri a B nyilvános kulcsát.

-

a támadó elfogja ezt a kérést, és helyette elküldi a nyilvános kulcsát.

-

így bármit is küld az a gazdagép a B gazdagépnek, a támadó képes olvasni.

-

a kommunikáció fenntartása érdekében a támadó újra titkosítja az adatokat, miután elolvasta a nyilvános kulcsát, és elküldi B-nek.

-

a támadó a nyilvános kulcsát a nyilvános kulcsaként küldi el, így B úgy veszi, mintha a-tól veszi.

-

-

Side Channel Attack (SCA) − ez a fajta támadás nem egy adott típusú kriptorendszer vagy algoritmus ellen irányul. Ehelyett elindítják a kriptorendszer fizikai megvalósításának gyengeségét.

-

időzítési támadások-kihasználják azt a tényt, hogy a különböző számítások különböző időpontokat vesznek igénybe a processzor kiszámításához. Az ilyen időzítések mérésével megismerhető egy adott számítás, amelyet a processzor végez. Például, ha a titkosítás hosszabb időt vesz igénybe, azt jelzi, hogy a titkos kulcs hosszú.

-

Teljesítményelemzési támadások − ezek a támadások hasonlóak az időzítési támadásokhoz, azzal a különbséggel, hogy az energiafogyasztás mennyiségét arra használják, hogy információkat szerezzenek az alapul szolgáló számítások jellegéről.

-

hibaelemzési támadások – ezekben a támadásokban hibák keletkeznek a kriptorendszerben, és a támadó tanulmányozza az eredményül kapott kimenetet hasznos információkért.

a támadások praktikussága

az itt leírt kriptorendszerek elleni támadások rendkívül akadémikusak, mivel többségük az akadémiai közösségből származik. Valójában sok akadémiai támadás meglehetősen irreális feltételezéseket tartalmaz a környezetről, valamint a támadó képességeiről. Például a választott-rejtjelezett támadásban a támadónak nem praktikus számú szándékosan választott egyszerű szöveg-rejtjelezett párra van szüksége. Lehet, hogy nem teljesen praktikus.

mindazonáltal az a tény, hogy bármilyen támadás létezik, aggodalomra adhat okot, különösen, ha a támadási technika javítható.