mi a különbség a Konzolport és a felügyeleti Port között?

ez egy különbség, amit tudnod kell!!!

az egyik kérdés, amelyet sok ügyfelünk és partnerünk feltesz a hálózati infrastruktúra sávon kívüli kezelésével kapcsolatban, az, hogy mi a különbség a dedikált felügyeleti port és a hálózati infrastruktúra egyes berendezésein található konzolport között? A kérdés megválaszolásához térjünk vissza a hálózatépítés alapjaihoz.

a hálózati infrastruktúra világában 3 sík van meghatározva: Adatsík, vezérlő sík és menedzsment sík.

- az Adatsík az a hely, ahol a forgalom áramlik, és továbbított kereteket és csomagokat tartalmaz, amelyek felhasználói adatokat tartalmaznak.

- a vezérlősík az a hely, ahol az adatsík felhasználói adatai esetén az áramlást szabályozó útválasztási információk és protokollok találhatók.

- a felügyeleti sík az a hely, ahol a konfigurációs forgalom, például a kapcsolók és útválasztók konfigurálására szolgáló parancsok találhatók.

most a hálózati infrastruktúra kezelése kétféle módon történhet, az egyik sávon belüli hálózatkezelés, ahol a sávon belüli kezelési forgalom ugyanazt az adatsíkot használja, mint amelyet a hálózati eszköz adatforgalma használ. A hálózati eszközök kezelésének másik, rugalmasabb módja egy dedikált sávon kívüli felügyeleti hálózat használata, ahol a hálózati eszközök kezelése az adatsíktól elkülönített kezelési síkon működik. És ez az, ahol a két különböző Port (management port, amely általában egy Ethernet port és konzol port, amely mindig egy soros port) jön be.

az OOBM egy biztonságosabb és rugalmasabb megközelítés a hálózati infrastruktúra kezelésében, mivel még adatforgalmi torlódások, eszközhiba vagy hálózati támadások esetén is működhet. A felügyeleti port használható egy hálózati eszköz távoli kezelésére és konfigurálására, ahol a konzol portként használható egy konzolkiszolgálóval együtt, mint például a Lantronix SLC 8000, egy külön dedikált hálózat megvalósításához a hálózati eszközök eléréséhez abban az esetben, ha az elsődleges hálózat leáll.

ebben az esetben a felhasználó hozzáférhet a Cisco switch konzolportjaihoz egy konzolkiszolgálón keresztül egy másodlagos hálózat, például LTE vagy Wi-Fi használatával, és távolról hozzáférhet az eszközhöz a problémák orvoslásához vagy a számítógépes támadások által érintett eszközök karanténjához. Legfeljebb 15 egyidejű felhasználót konfigurálhat a Konzolporthoz való csatlakozáshoz.

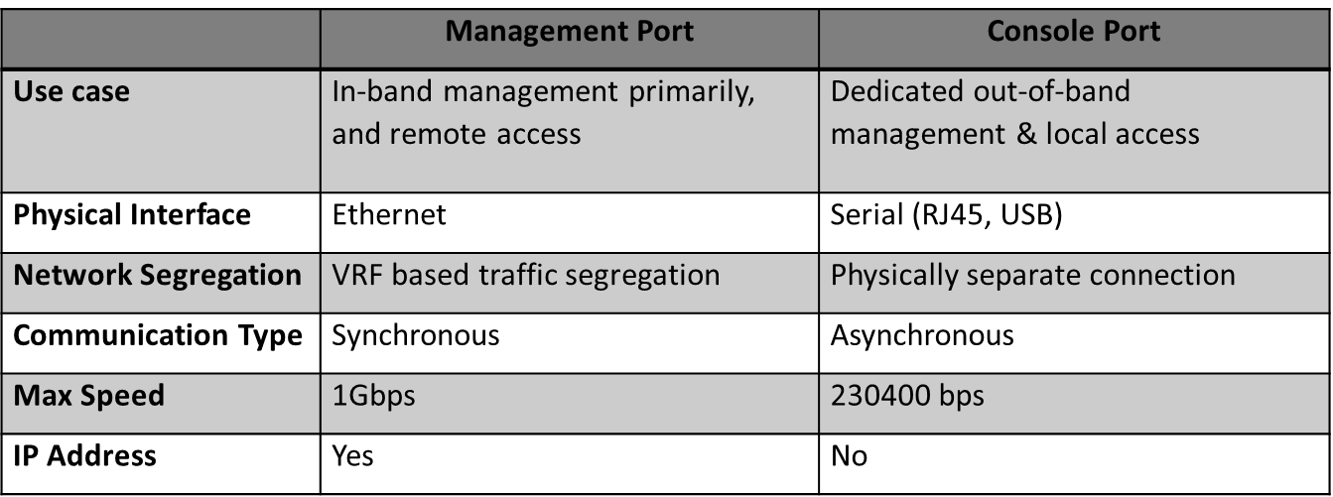

a két port közötti különbség egy részét az alábbi táblázat foglalja össze:

fontos megjegyezni, hogy a konzolportot használó dedikált sávon kívüli hálózat használata a közelmúltban növekszik a hálózati támadások számának növekedése, valamint a kritikus hálózati infrastruktúrát érintő hazai és külföldi kiberfenyegetések miatt. Valójában a cybersecurity and Infrastructure Security Agency (CISA), amely része a Department of Homeland Security, és a nemzet kockázati tanácsadója, kiadott egy biztonsági tipp kevesebb, mint egy évvel ezelőtt (ST18-001) ajánló szervezetek, kicsi és nagy, hogy végre dedikált Out-of-band menedzsment megoldások annak érdekében, hogy jelentősen növeli a rugalmasságot a hálózatok.

a CISA elismeri, hogy az OoB menedzsment fizikailag, virtuálisan vagy a kettő hibridjén keresztül valósítható meg. Bár további fizikai hálózati infrastruktúra további infrastruktúrára van szükség egy dedikált fizikai OoB-kezelő hálózat megvalósításához és fenntartásához, ez a legbiztonságosabb lehetőség a hálózatkezelők számára.

az alábbiakban néhány további ajánlást talál a hálózati infrastruktúra biztonságával kapcsolatos legjobb gyakorlatokról:

- a szabványos hálózati forgalom elkülönítése a felügyeleti forgalomtól.

- győződjön meg arról, hogy az eszközök kezelési forgalma csak az OoB-ból származik.

- titkosítás alkalmazása minden felügyeleti csatornára.

- Titkosítson minden távoli hozzáférést az infrastrukturális eszközökhöz, például a terminálhoz vagy a betárcsázós kiszolgálókhoz.

- kezelje az összes adminisztratív funkciót egy dedikált, teljesen javított gazdagépről biztonságos csatornán keresztül, lehetőleg az OoB-on.

- megkeményíti a hálózatkezelő eszközöket a javítások tesztelésével, a felesleges szolgáltatások kikapcsolásával az útválasztókon és kapcsolókon, valamint az erős jelszószabályozások betartatásával. Ellenőrizze a hálózatot és ellenőrizze a naplókat. Olyan hozzáférés-szabályozás bevezetése, amely csak a szükséges adminisztratív vagy irányítási szolgáltatásokat teszi lehetővé (pl., SNMP, hálózati idő protokoll, Biztonságos héj, FTP, triviális fájlátviteli protokoll, RDP, SMB).