Qual è la differenza tra una porta console e una porta di gestione?

È una differenza che devi sapere!!!

Una delle domande che molti dei nostri clienti e partner si pongono in relazione alla gestione out-of-band per la loro infrastruttura di rete è qual è la differenza tra la porta di gestione dedicata e la porta console su alcune delle loro apparecchiature di infrastruttura di rete? Per rispondere a questa domanda, torniamo alle basi del networking.

Ci sono 3 piani definiti nel mondo delle infrastrutture di rete: Piano dati, Piano di controllo e piano di gestione.

- Il piano dati è dove il traffico di utilizzo scorre e include frame e pacchetti inoltrati che contengono dati utente.

- Piano di controllo è dove le informazioni di routing e protocolli che controllano il flusso se i dati utente nel piano dati risiedono.

- Piano di gestione è dove il traffico di configurazione come i comandi per configurare gli switch e router risiedono.

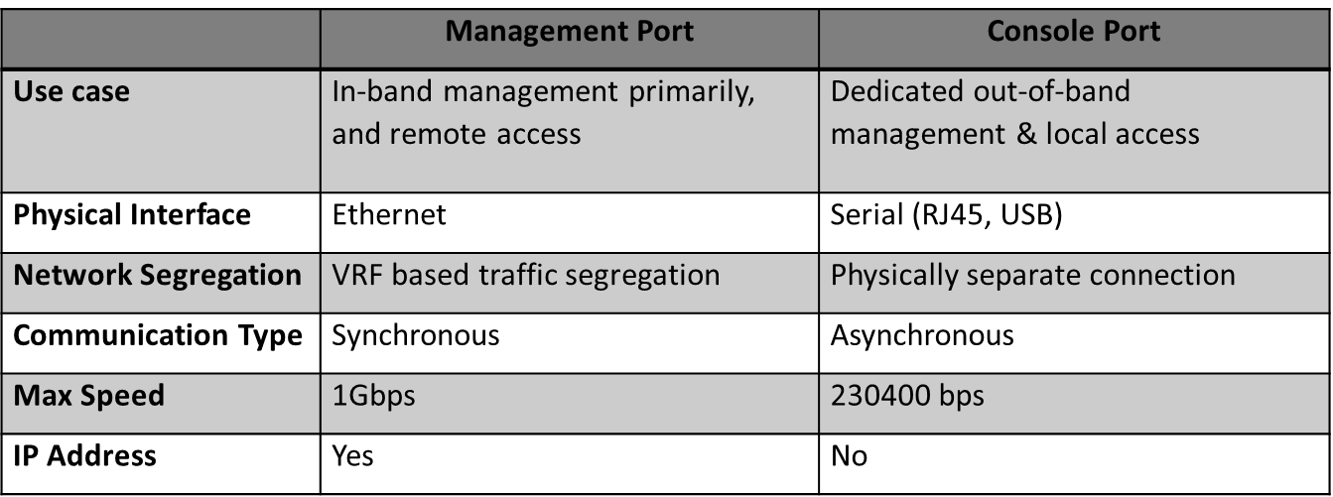

Ora la gestione di un’infrastruttura di rete può essere eseguita in due modi, uno è noto come gestione della rete in banda, in cui il traffico di gestione in banda utilizza lo stesso piano dati utilizzato dal traffico dati sul dispositivo di rete. Un altro modo più resiliente per la gestione dei dispositivi di rete è l’utilizzo di una rete di gestione out-of-band dedicata, in cui la gestione dei dispositivi di rete opera su un piano di gestione separato dal piano dati. Ed è qui che entrano le due porte diverse (la porta di gestione, che è in genere una porta Ethernet e la porta della console, che è sempre una porta seriale).

OOBM è un approccio più sicuro e resiliente alla gestione di un’infrastruttura di rete in quanto può funzionare anche durante la congestione del traffico dati, un glitch del dispositivo o attacchi di rete. Una porta di gestione può essere utilizzata per la gestione remota e la configurazione di un dispositivo di rete, dove come la porta della console può essere utilizzata, in combinazione con un server di console, come Lantronix SLC 8000, per implementare una rete dedicata separata per accedere ai dispositivi di rete nel caso in cui la rete primaria vada giù.

Un utente in questo caso può accedere alle porte console di uno switch Cisco, tramite un server console utilizzando una rete secondaria come LTE o Wi-Fi ed essere in grado di accedere in remoto al dispositivo per risolvere i problemi o mettere in quarantena i dispositivi colpiti da attacchi informatici. È possibile configurare fino a 15 utenti simultanei per connettersi a una porta della console.

la differenza tra i due porti sono riassunti nella tabella di seguito:

è importante notare che l’uso di un apposito out-of-band di rete tramite la porta console è in aumento nel recente passato a causa di aumento degli attacchi alla rete e nazionali e stranieri minacce informatiche critiche infrastruttura di rete. Infatti la Cybersecurity and Infrastructure Security Agency (CISA), che fa parte del Department of Homeland Security, ed è il risk advisor della nazione, ha emesso un consiglio di sicurezza meno di un anno fa (ST18-001) raccomandando alle organizzazioni, piccole e grandi, di implementare soluzioni di gestione out-of-band dedicate al fine di aumentare sostanzialmente la resilienza delle loro reti.

CISA, riconosce che la gestione OoB può essere implementato fisicamente, virtualmente, o attraverso un ibrido dei due. Sebbene sia necessaria un’infrastruttura di rete fisica aggiuntiva per implementare e mantenere una rete di gestione fisica OOB dedicata, è l’opzione più sicura da adottare per i gestori di rete.

Di seguito sono riportati alcuni consigli aggiuntivi sulle best practice per la sicurezza dell’infrastruttura di rete:

- Separare il traffico di rete standard dal traffico di gestione.

- Assicurarsi che il traffico di gestione sui dispositivi provenga solo da OoB.

- Applica la crittografia a tutti i canali di gestione.

- Crittografare tutti gli accessi remoti ai dispositivi dell’infrastruttura come i server terminali o dial-in.

- Gestire tutte le funzioni amministrative da un host dedicato, completamente patchato su un canale sicuro, preferibilmente su OoB.

- Indurisci i dispositivi di gestione della rete testando le patch, disattivando i servizi non necessari su router e switch e applicando politiche di password complesse. Monitorare la rete e rivedere i registri. Implementare controlli di accesso che consentano solo i servizi amministrativi o di gestione richiesti (ad es., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).