jaka jest różnica między portem konsoli a Portem zarządzania?

to różnica, którą musisz wiedzieć!!!

jednym z pytań, które zadaje wielu naszych klientów i partnerów w związku z pozapasmowym zarządzaniem infrastrukturą sieciową, jest różnica między dedykowanym portem zarządzania a Portem konsoli w niektórych urządzeniach infrastruktury sieciowej? Aby odpowiedzieć na to pytanie wróćmy do podstaw networkingu.

w świecie infrastruktury sieciowej zdefiniowano 3 płaszczyzny: płaszczyznę danych, płaszczyznę sterowania i płaszczyznę zarządzania.

- płaszczyzna danych jest miejscem, w którym ruch użytkownika płynie i zawiera przekazywane ramki i pakiety zawierające dane użytkownika.

- płaszczyzna sterowania jest miejscem, w którym znajdują się informacje o routingu i protokoły sterujące przepływem, jeśli znajdują się dane użytkownika w płaszczyźnie danych.

- płaszczyzna zarządzania jest miejscem, w którym znajduje się ruch konfiguracyjny, taki jak polecenia do konfiguracji przełączników i routerów.

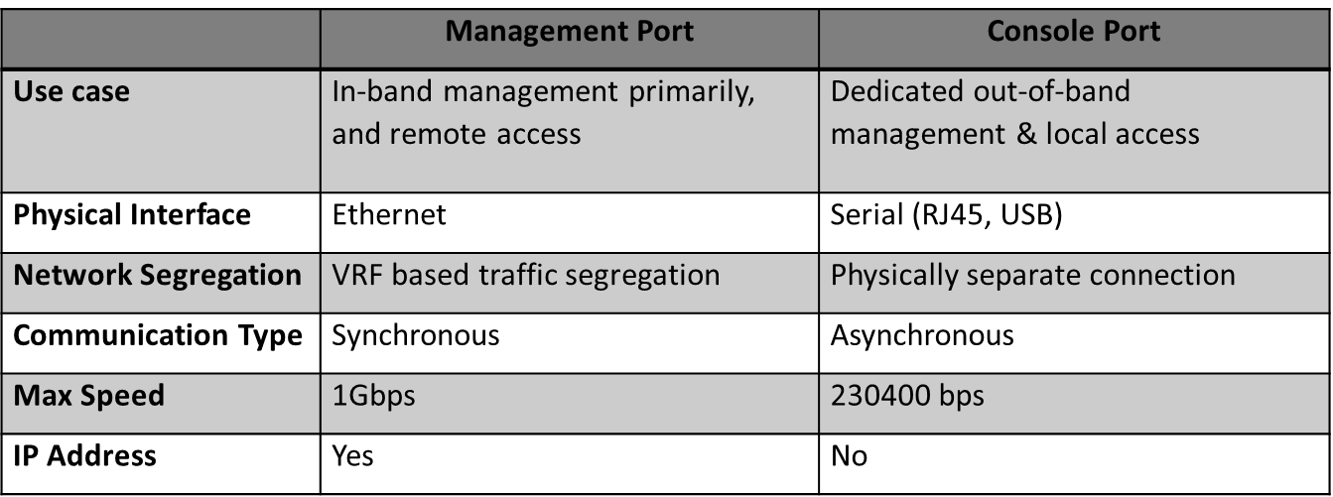

teraz zarządzanie infrastrukturą sieciową może odbywać się na dwa sposoby, jeden jest znany jako zarządzanie siecią w paśmie, gdzie ruch zarządzania w paśmie wykorzystuje tę samą płaszczyznę danych, która jest używana przez ruch danych na urządzeniu sieciowym. Innym, bardziej odpornym sposobem zarządzania urządzeniami sieciowymi jest użycie dedykowanej sieci zarządzania poza pasmem, w której zarządzanie urządzeniami sieciowymi działa na płaszczyźnie zarządzania, która jest oddzielona od płaszczyzny danych. I tam wchodzą dwa różne porty (port zarządzania, który jest zazwyczaj portem Ethernet i port konsoli, który jest zawsze portem szeregowym).

OOBM jest bezpieczniejszym i bardziej odpornym podejściem do zarządzania infrastrukturą sieciową, ponieważ może działać nawet podczas zatorów w ruchu danych, usterki urządzenia lub ataków sieciowych. Port zarządzania może być używany do zdalnego zarządzania i konfiguracji urządzenia sieciowego, gdzie jako Port konsoli może być używany, w połączeniu z serwerem konsoli, takim jak Lantronix SLC 8000, do implementacji oddzielnej dedykowanej sieci, aby uzyskać dostęp do urządzeń sieciowych w przypadku awarii sieci podstawowej.

w takim przypadku użytkownik może uzyskać dostęp do portów konsoli przełącznika Cisco za pośrednictwem serwera konsoli przy użyciu sieci wtórnej, takiej jak LTE lub Wi-Fi, i być w stanie zdalnie uzyskać dostęp do urządzenia w celu usunięcia problemów lub kwarantanny urządzeń dotkniętych cyberatakami. Możesz skonfigurować do 15 jednoczesnych użytkowników, aby połączyć się z portem konsoli.

niektóre różnice między dwoma portami są podsumowane w poniższej tabeli:

ważne jest, aby pamiętać, że korzystanie z dedykowanej sieci poza pasmem za pomocą portu konsoli rośnie w niedawnej przeszłości ze względu na wzrost ataków sieciowych oraz krajowych i zagranicznych zagrożeń cybernetycznych dla krytycznej infrastruktury sieciowej. W rzeczywistości Agencja Bezpieczeństwa cyberbezpieczeństwa i infrastruktury (Cisa), która jest częścią Departamentu Bezpieczeństwa Wewnętrznego i jest krajowym doradcą ds. ryzyka, wydała mniej niż rok temu wskazówkę dotyczącą bezpieczeństwa (ST18-001) zalecającą organizacjom, małym i dużym, wdrożenie dedykowanych rozwiązań do zarządzania pozapasmowego w celu znacznego zwiększenia odporności ich sieci.

CISA, uznaje, że zarządzanie OoB może być realizowane fizycznie, wirtualnie lub poprzez hybrydę obu. Chociaż dodatkowa fizyczna infrastruktura sieciowa do wdrożenia i utrzymania dedykowanej fizycznej sieci zarządzania OoB wymagana jest dodatkowa Infrastruktura, jest to najbezpieczniejsza opcja dla menedżerów sieci.

poniżej znajdują się dodatkowe zalecenia dotyczące najlepszych praktyk w zakresie bezpieczeństwa infrastruktury sieciowej:

- oddziel standardowy ruch sieciowy od ruchu zarządzania.

- upewnij się, że ruch zarządzania na urządzeniach pochodzi tylko z OoB.

- Zastosuj szyfrowanie do wszystkich kanałów zarządzania.

- Szyfruj cały zdalny dostęp do urządzeń infrastrukturalnych, takich jak Terminal lub serwery dial-in.

- Zarządzaj wszystkimi funkcjami administracyjnymi z dedykowanego, w pełni załatanego hosta za pośrednictwem bezpiecznego kanału, najlepiej na OoB.

- utwardzaj urządzenia do zarządzania siecią, testując poprawki, wyłączając niepotrzebne usługi na routerach i przełącznikach oraz wymuszając silne zasady dotyczące haseł. Monitoruj Sieć i przeglądaj dzienniki. Wdrożenie kontroli dostępu, które zezwalają tylko na wymagane usługi administracyjne lub zarządcze (np., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).