attacker på kryptosystem

i den nuvarande eran drivs inte bara affärer utan nästan alla aspekter av mänskligt liv av information. Därför har det blivit nödvändigt att skydda användbar information från skadliga aktiviteter som attacker. Låt oss överväga vilka typer av attacker som information vanligtvis utsätts för.

attacker kategoriseras vanligtvis baserat på den åtgärd som utförs av angriparen. En attack kan således vara passiv eller aktiv.

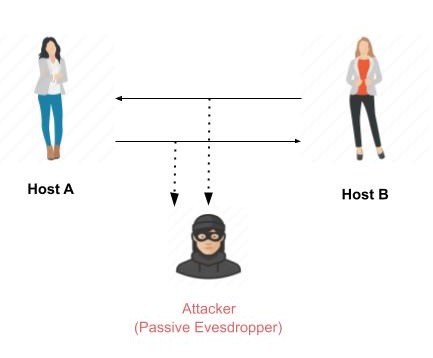

passiva attacker

huvudmålet med en passiv attack är att få obehörig åtkomst till informationen. Till exempel kan åtgärder som avlyssning och avlyssning på kommunikationskanalen betraktas som passiv attack.

dessa åtgärder är passiva, eftersom de varken påverkar information eller stör kommunikationskanalen. En passiv attack ses ofta som att stjäla information. Den enda skillnaden i att stjäla fysiska varor och stjäla information är att stöld av data fortfarande lämnar ägaren i besittning av dessa uppgifter. Passiv informationsattack är alltså farligare än att stjäla varor, eftersom informationsstöld kan gå obemärkt av ägaren.

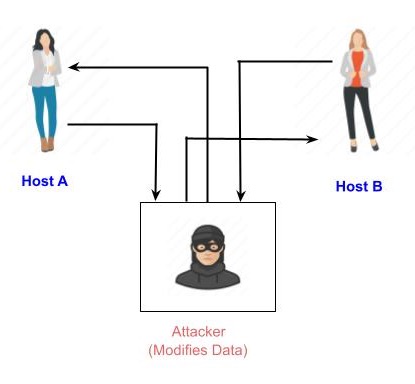

aktiva attacker

en aktiv attack innebär att ändra informationen på något sätt genom att utföra någon process på informationen. Till exempel,

-

ändra informationen på ett obehörigt sätt.

-

initiera oavsiktlig eller obehörig överföring av information.

-

ändring av autentiseringsdata som upphovsmannens namn eller tidsstämpel i samband med information

-

obehörig radering av data.

-

förnekande av åtkomst till information för legitima användare (denial of service).

kryptografi ger många verktyg och tekniker för att implementera kryptosystem som kan förhindra de flesta attackerna som beskrivs ovan.

antaganden om angripare

Låt oss se den rådande miljön runt kryptosystem följt av de typer av attacker som används för att bryta dessa system −

miljö runt kryptosystem

medan man överväger möjliga attacker på kryptosystemet är det nödvändigt att känna till kryptosystemmiljön. Angriparens antaganden och kunskap om miljön bestämmer hans förmåga.

i kryptografi görs följande tre antaganden om säkerhetsmiljön och angriparens kapacitet.

detaljer om Krypteringsschemat

utformningen av ett kryptosystem baseras på följande två kryptografialgoritmer−

-

offentliga algoritmer-med det här alternativet är alla detaljer i algoritmen i det offentliga området, kända för alla.

-

proprietära algoritmer-detaljerna i algoritmen är endast kända av systemdesigners och användare.

vid proprietära algoritmer säkerställs säkerhet genom dunkelhet. Privata algoritmer kanske inte är de starkaste algoritmerna eftersom de utvecklas internt och kanske inte undersöks i stor utsträckning för svaghet.

för det andra tillåter de endast kommunikation mellan sluten grupp. Därför är de inte lämpliga för modern kommunikation där människor kommunicerar med ett stort antal kända eller okända enheter. Enligt Kerckhoffs princip föredras också algoritmen att vara Offentlig med krypteringsstyrka som ligger i nyckeln.

Således är det första antagandet om säkerhetsmiljö att krypteringsalgoritmen är känd för angriparen.

tillgänglighet av Ciphertext

vi vet att när klartext är krypterad till ciphertext, läggs den på osäker offentlig kanal (säg e-post) för överföring. Således kan angriparen uppenbarligen anta att den har tillgång till chiffertexten som genereras av kryptosystemet.

tillgänglighet av klartext och chiffertext

detta antagande är inte lika uppenbart som andra. Det kan dock finnas situationer där en angripare kan ha tillgång till klartext och motsvarande chiffertext. Några sådana möjliga omständigheter är−

-

angriparen påverkar avsändaren att konvertera klartext efter eget val och får chiffertexten.

-

mottagaren kan avslöja klartext till angriparen av misstag. Angriparen har tillgång till motsvarande chiffertext som samlats in från öppen kanal.

-

i ett offentligt nyckelkryptosystem är krypteringsnyckeln i öppen domän och är känd för alla potentiella angripare. Med den här nyckeln kan han generera par av motsvarande plaintexts och ciphertexts.

kryptografiska attacker

den grundläggande avsikten med en angripare är att bryta ett kryptosystem och hitta klartext från chiffertexten. För att få klartext behöver angriparen bara ta reda på den hemliga dekrypteringsnyckeln, eftersom algoritmen redan är offentlig.

därför tillämpar han maximal ansträngning för att ta reda på den hemliga nyckeln som används i kryptosystemet. När angriparen kan bestämma nyckeln anses det angripna systemet vara trasigt eller komprometterat.

baserat på den använda metoden kategoriseras attacker på kryptosystem enligt följande−

-

Ciphertext only Attacks (COA) – i den här metoden har angriparen tillgång till en uppsättning ciphertext(er). Han har inte tillgång till motsvarande klartext. COA sägs vara framgångsrik när motsvarande klartext kan bestämmas från en given uppsättning chiffertext. Ibland kan krypteringsnyckeln bestämmas från denna attack. Moderna kryptosystem skyddas mot chiffertext-bara attacker.

-

känd Klartextattack (KPA) – i den här metoden känner angriparen klartext för vissa delar av chiffertexten. Uppgiften är att dekryptera resten av chiffertexten med hjälp av denna information. Detta kan göras genom att bestämma nyckeln eller via någon annan metod. Det bästa exemplet på denna attack är linjär kryptanalys mot blockchiffer.

-

Chosen Plaintext Attack (CPA) − i den här metoden har angriparen texten efter eget val krypterad. Så han har ciphertext-plaintext-paret efter eget val. Detta förenklar hans uppgift att bestämma krypteringsnyckeln. Ett exempel på denna attack är differentiell kryptanalys applicerad mot blockcifrar såväl som hashfunktioner. En populär offentlig nyckel kryptosystem, RSA är också sårbara för utvalda-klartext attacker.

-

Dictionary Attack – denna attack har många varianter, som alla innebär att sammanställa en ‘ordbok’. I enklaste metoden för denna attack, angripare bygger en ordbok av chiffertexter och motsvarande klartext som han har lärt sig under en tidsperiod. I framtiden, när en angripare får chiffertexten, hänvisar han ordlistan för att hitta motsvarande klartext.

-

Brute Force Attack (BFA) – i den här metoden försöker angriparen bestämma nyckeln genom att försöka alla möjliga nycklar. Om nyckeln är 8 bitar lång är antalet möjliga nycklar 28 = 256. Angriparen känner till chiffertexten och algoritmen, nu försöker han alla 256 tangenterna en efter en för dekryptering. Tiden för att slutföra attacken skulle vara mycket hög om nyckeln är lång.

-

Födelsedag Attack – denna attack är en variant av brute-force teknik. Den används mot den kryptografiska hashfunktionen. När elever i en klass frågas om sina födelsedagar är svaret ett av de möjliga 365 datumen. Låt oss anta att den första studentens födelsedatum är 3 augusti. Sedan för att hitta nästa student vars födelsedatum är 3 augusti, måste vi fråga 1.25*265 25 25 studenter.

på samma sätt, om hashfunktionen producerar 64 bitars hashvärden, är de möjliga hashvärdena 1, 8×1019. Genom att upprepade gånger utvärdera funktionen för olika ingångar förväntas samma utgång erhållas efter cirka 5, 1×109 slumpmässiga ingångar.

om angriparen kan hitta två olika ingångar som ger samma hashvärde är det en kollision och att hashfunktionen sägs vara trasig.

-

Man in Middle Attack (MIM) − målen för denna attack är mestadels offentliga nyckelkryptosystem där nyckelutbyte är involverat innan kommunikation sker.

-

värd A vill kommunicera med värd B, därför begär b: s offentliga nyckel.

-

en angripare avlyssnar denna begäran och skickar sin offentliga nyckel istället.

-

således, oavsett värd a skickar till värd B, kan angriparen läsa.

-

för att upprätthålla kommunikationen krypterar angriparen data efter att ha läst med sin offentliga nyckel och skickar till B.

-

angriparen skickar sin offentliga nyckel som A: S offentliga nyckel så att B tar den som om den tar den från A.

-

-

Side Channel Attack (SCA) – denna typ av attack är inte mot någon speciell typ av kryptosystem eller algoritm. Istället lanseras det för att utnyttja svagheten i fysisk implementering av kryptosystemet.

-

Tidsattacker-de utnyttjar det faktum att olika beräkningar tar olika tider att beräkna på processorn. Genom att mäta sådana tidpunkter är det möjligt att veta om en viss beräkning som processorn utför. Om krypteringen till exempel tar längre tid indikerar den att den hemliga nyckeln är lång.

-

Power Analysis Attacks-dessa attacker liknar tidsattacker förutom att mängden strömförbrukning används för att få information om arten av de underliggande beräkningarna.

-

Felanalysattacker – i dessa attacker induceras fel i kryptosystemet och angriparen studerar den resulterande utgången för användbar information.

praktiska attacker

attackerna på kryptosystem som beskrivs här är mycket akademiska, eftersom majoriteten av dem kommer från det akademiska samfundet. Faktum är att många akademiska attacker involverar ganska orealistiska antaganden om miljön såväl som attackerens förmåga. Till exempel i chosen-ciphertext attack kräver angriparen ett opraktiskt antal medvetet valda klartext-ciphertext-par. Det kanske inte är praktiskt helt.

ändå bör det faktum att någon attack existerar vara en anledning till oro, särskilt om attacktekniken har potential för förbättring.