vad är skillnaden mellan en konsolport och en Hanteringsport?

det är en skillnad du behöver veta!!!

en av de frågor som många av våra kunder och partners ställer i samband med Out-of-band-hantering för sin nätverksinfrastruktur är vad skillnaden mellan den dedikerade hanteringsporten och konsolporten på en del av deras nätverksinfrastruktur är? För att svara på den frågan kan vi gå tillbaka till grunderna i nätverk.

det finns 3 plan definierade i nätverksinfrastrukturvärlden: dataplan, kontrollplan och förvaltningsplan.

- dataplan är där användningen trafikflöden och inkluderar vidarebefordrade ramar och paket som innehåller användardata.

- kontrollplan är där routningsinformationen och protokollen som styr flödet om användardata i dataplanet finns.

- Management Plane är där konfigurationstrafiken som kommandona för att konfigurera switchar och routrar finns.

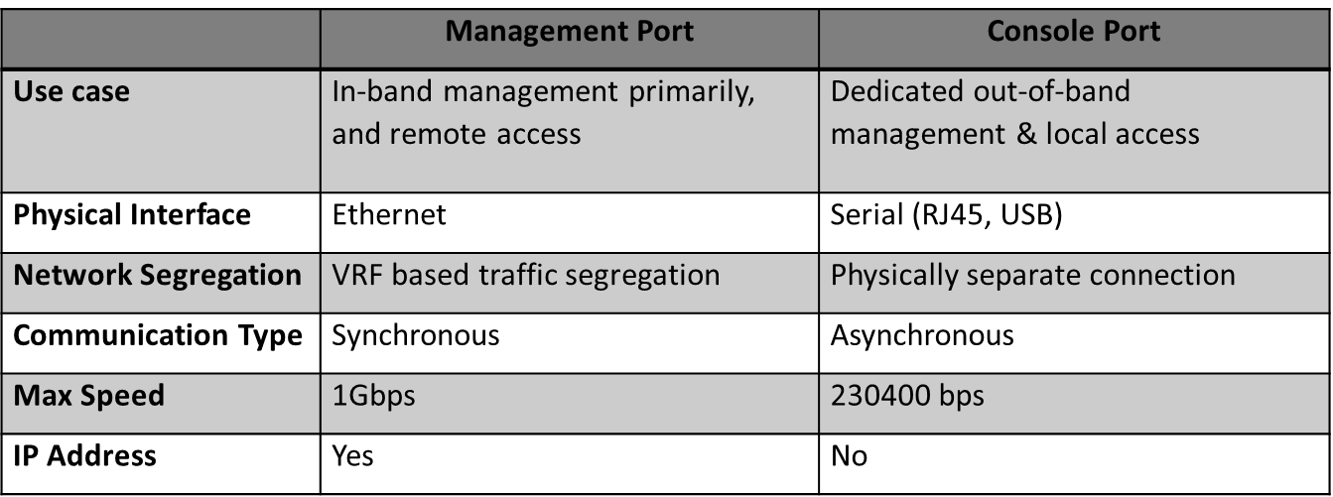

nu kan man hantera en nätverksinfrastruktur på två sätt, en är känd som in-band network management, där In-band management-trafiken använder samma dataplan som används av datatrafik på nätverksenheten. Ett annat, mer motståndskraftigt sätt att hantera nätverksenheter är att använda ett dedikerat nätverk utanför bandet, där hanteringen av nätverksenheter fungerar på ett hanteringsplan som är separat från dataplanet. Och det är där de två olika portarna (hanteringsport, som vanligtvis är en Ethernet-port och konsolport, som alltid är en seriell port) kommer in.

OOBM är ett säkrare och fjädrande tillvägagångssätt för att hantera en nätverksinfrastruktur eftersom den kan fungera även under datatrafik, en enhetsfel eller nätverksattacker. En hanteringsport kan användas för fjärrhantering och konfiguration av en nätverksenhet, där konsolporten kan användas tillsammans med en konsolserver, till exempel Lantronix SLC 8000, för att implementera ett separat dedikerat nätverk för att komma åt nätverksenheterna om det primära nätverket går ner.

en användare kan i detta fall komma åt konsolportarna på en Cisco-switch via en konsolserver med ett sekundärt nätverk som LTE eller Wi-Fi och kunna fjärråtkomst till enheten för att åtgärda problem eller till karantänenheter som påverkas av cyberattacker. Du kan konfigurera upp till 15 samtidiga användare för att ansluta till en konsolport.

en del av skillnaden mellan de två portarna sammanfattas i tabellen nedan:

det är viktigt att notera att användningen av ett dedikerat Out-of-band-nätverk med konsolporten ökar under det senaste förflutna på grund av ökad nätverksattacker och inhemska och utländska cyberhot mot kritisk nätverksinfrastruktur. Faktum är att Cybersecurity and Infrastructure Security Agency (CISA), som är en del av Department of Homeland Security, och är landets riskrådgivare, utfärdade ett säkerhetstips för mindre än ett år sedan (ST18-001) som rekommenderade organisationer, små och stora, att implementera dedikerade lösningar för hantering utanför bandet för att väsentligt öka elasticiteten i sina nätverk.

CISA, erkänner att OOB-hantering kan implementeras fysiskt, praktiskt taget eller genom en hybrid av de två. Även om ytterligare fysisk nätverksinfrastruktur krävs ytterligare infrastruktur för att implementera och upprätthålla ett dedikerat fysiskt OoB-hanteringsnätverk, är det det säkraste alternativet för nätverkshanterare att anta.

Nedan följer några ytterligare rekommendationer om bästa praxis för din nätverksinfrastruktursäkerhet:

- segregera standard nätverkstrafik från ledningstrafik.

- se till att hanteringstrafik på enheter endast kommer från OoB.

- använd kryptering på alla hanteringskanaler.

- kryptera all fjärråtkomst till infrastrukturenheter som terminal-eller uppringningsservrar.

- hantera alla administrativa funktioner från en dedikerad, helt patchad värd över en säker kanal, helst på OoB.

- härda nätverkshanteringsenheter genom att testa patchar, stänga av onödiga tjänster på Routrar och switchar och genomdriva starka lösenordspolicyer. Övervaka nätverket och granska loggar. Implementera åtkomstkontroller som endast tillåter nödvändiga administrativa eller administrativa tjänster (t. ex., SNMP, Network Time Protocol, säkert skal, FTP, Trivial filöverföringsprotokoll, RDP, SMB).