Was ist der Unterschied zwischen einem Konsolen-Port und einem Management-Port?

Es ist ein Unterschied, den Sie wissen müssen!!!

Eine der Fragen, die viele unserer Kunden und Partner in Bezug auf das Out-of-Band-Management für ihre Netzwerkinfrastruktur stellen, ist, was der Unterschied zwischen dem dedizierten Verwaltungsport und dem Konsolenport auf einigen ihrer Netzwerkinfrastrukturgeräte ist? Um diese Frage zu beantworten, gehen wir zurück zu den Grundlagen der Vernetzung.

In der Welt der Netzwerkinfrastruktur sind 3 Ebenen definiert: Datenebene, Steuerungsebene und Verwaltungsebene.

- Datenebene ist, wo die Verwendung Verkehr fließt und umfassen Frames und Pakete weitergeleitet, die Benutzerdaten enthalten.

- In der Steuerungsebene befinden sich die Routinginformationen und Protokolle, die den Fluss steuern, wenn sich die Benutzerdaten in der Datenebene befinden.

- In der Verwaltungsebene befindet sich der Konfigurationsverkehr, z. B. die Befehle zum Konfigurieren der Switches und Router.

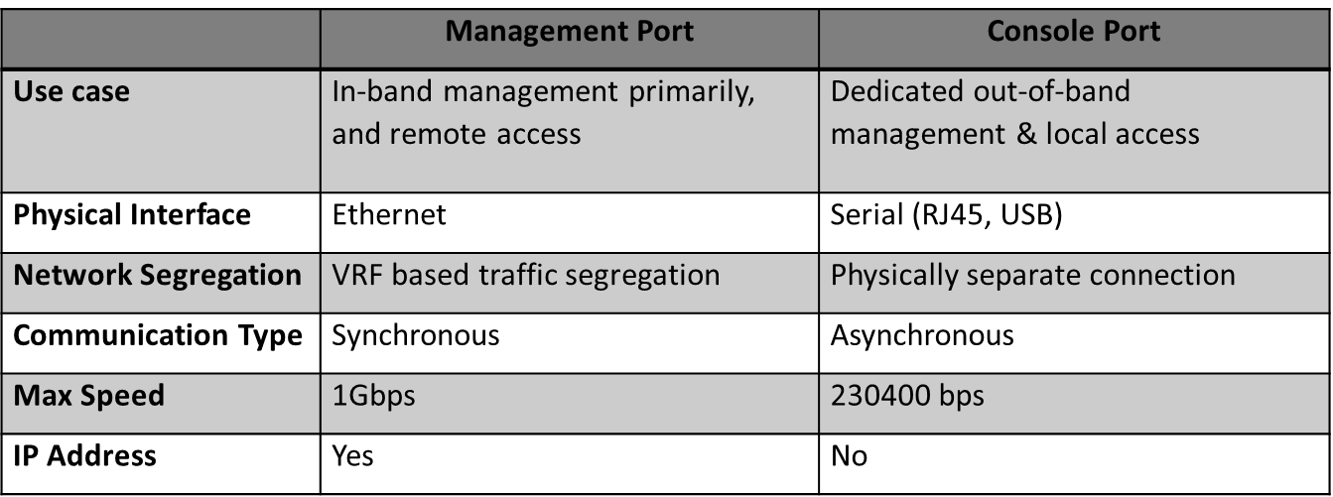

Die Verwaltung einer Netzwerkinfrastruktur kann nun auf zwei Arten erfolgen, eine wird als In-Band-Netzwerkmanagement bezeichnet, wobei der In-Band-Verwaltungsverkehr dieselbe Datenebene verwendet wie der Datenverkehr auf dem Netzwerkgerät. Eine andere, widerstandsfähigere Methode zur Verwaltung von Netzwerkgeräten ist die Verwendung eines dedizierten Out-of-Band-Verwaltungsnetzwerks, bei dem die Verwaltung von Netzwerkgeräten auf einer von der Datenebene getrennten Verwaltungsebene erfolgt. Und hier kommen die zwei verschiedenen Ports (Management-Port, der normalerweise ein Ethernet-Port und Konsolen-Port ist, der immer ein serieller Port ist) ins Spiel.

OOBM ist ein sicherer und widerstandsfähiger Ansatz für die Verwaltung einer Netzwerkinfrastruktur, da es auch bei Datenverkehrsstaus, Gerätestörungen oder Netzwerkangriffen funktionieren kann. Ein Verwaltungsport kann für die Fernverwaltung und Konfiguration eines Netzwerkgeräts verwendet werden, wobei der Konsolenport in Verbindung mit einem Konsolenserver wie Lantronix SLC 8000 verwendet werden kann, um ein separates dediziertes Netzwerk für den Zugriff auf die Netzwerkgeräte zu implementieren, falls das primäre Netzwerk ausfällt.

Ein Benutzer kann in diesem Fall über einen Konsolenserver über ein sekundäres Netzwerk wie LTE oder Wi-Fi auf die Konsolenports eines Cisco-Switches zugreifen und aus der Ferne auf das Gerät zugreifen, um Probleme zu beheben oder von Cyberangriffen betroffene Geräte unter Quarantäne zu stellen. Sie können bis zu 15 Benutzer gleichzeitig konfigurieren, um eine Verbindung zu einem Konsolenport herzustellen.

Einige der Unterschiede zwischen den beiden Ports sind in der folgenden Tabelle zusammengefasst:

Es ist wichtig zu beachten, dass die Verwendung eines dedizierten Out-of-Band-Netzwerks über den Konsolenport in der jüngsten Vergangenheit aufgrund der Zunahme von Netzwerkangriffen und Cyberbedrohungen im In- und Ausland für kritische Netzwerkinfrastrukturen zugenommen hat. Tatsächlich hat die Cybersecurity and Infrastructure Security Agency (CISA), die zum Department of Homeland Security gehört und der Risikoberater des Landes ist, vor weniger als einem Jahr einen Sicherheitstipp herausgegeben (ST18-001), der kleinen und großen Organisationen empfiehlt, dedizierte Out-of-Band-Managementlösungen zu implementieren, um die Ausfallsicherheit ihrer Netzwerke erheblich zu erhöhen.

CISA erkennt an, dass das OoB-Management physisch, virtuell oder durch eine Mischung aus beidem implementiert werden kann. Obwohl zusätzliche physische Netzwerkinfrastruktur zusätzliche Infrastruktur erforderlich ist, um ein dediziertes physisches OoB-Verwaltungsnetzwerk zu implementieren und zu warten, ist dies die sicherste Option für Netzwerkmanager.

Nachfolgend finden Sie einige zusätzliche Empfehlungen zu Best Practices für die Sicherheit Ihrer Netzwerkinfrastruktur:

- Trennen Sie den Standard-Netzwerkverkehr vom Verwaltungsverkehr.

- Stellen Sie sicher, dass der Verwaltungsdatenverkehr auf Geräten nur von OoB stammt.

- Wenden Sie die Verschlüsselung auf alle Verwaltungskanäle an.

- Verschlüsseln Sie den gesamten Remotezugriff auf Infrastrukturgeräte wie Terminal- oder Einwahlserver.

- Verwalten Sie alle administrativen Funktionen von einem dedizierten, vollständig gepatchten Host über einen sicheren Kanal, vorzugsweise auf OoB.

- Härten Sie Netzwerkverwaltungsgeräte aus, indem Sie Patches testen, unnötige Dienste auf Routern und Switches deaktivieren und starke Kennwortrichtlinien durchsetzen. Überwachen Sie das Netzwerk und überprüfen Sie die Protokolle. Implementieren Sie Zugriffskontrollen, die nur erforderliche Verwaltungs- oder Verwaltungsdienste zulassen (z., SNMP, Network Time Protocol, Secure Shell, FTP, Trivial File Transfer Protocol, RDP, SMB).